Ein Hersteller von Sicherheitslösungen baut einen trivialen Fehler in ihre Appliance ein, der zu einer schweren Sicherheitslücke führt, wodurch Kunden über Monate hinweg systematisch angegriffen werden – erst dann fällt die Angriffswelle auf. Tage später kapituliert er und empfiehlt Kunden, die betroffenen Produkte abzuschalten und auszutauschen. Das klingt nach dem Drehbuch für einen schlechten Hacker-Film? Vor wenigen Wochen wurde dies als Realität bekannt, wie dieser Beitrag zeigt.

Es fing mit einer Sicherheitslücke in ihrer Appliance an

Am 18. Mai 2023 wurde Barracuda, der sich selbst als Anbieter von „Sicherheitslösungen für Unternehmen und MSPs“ beschreibt, auf ungewöhnlichen Datenverkehr aufmerksam gemacht, der von ihren Email Security Gateway Appliance (ESG) ausging. Also eine Kombination von Hardware und Software, die der Kunde in der Regel bei sich betreibt (neuerdings teils auch als Dienst verfügbar, also Cloud), aber wenig bis keinen Einfluss auf die Software hat. In diesem Falle soll die ESG eingehende E-Mails auf Schadsoftware prüfen und damit die Sicherheit erhöhen. Laut eigenen Angaben zählen über 200.000 Organisationen zu den Kunden von Barracuda – darunter auch Großkonzerne wie beispielsweise Samsung oder Mitsubishi.

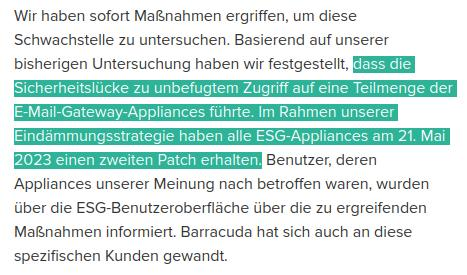

Am 19. Mai 2023 bemerkte das Unternehmen, dass ihre Produkte bei den Kunden über eine Zero-Day Schwachstelle erfolgreich angegriffen wurden: CVE-2023-2868. Durch einen Fehler besitzt die Appliance selbst eine Sicherheitslücke, für die es zum damaligen Zeitpunkt keine Aktualisierung gab. Um so wichtiger ist daher eine schnelle Reaktion, damit die Kunden der Schwachstelle so kurz wie möglich schutzlos ausgeliefert sind. Das gelang dem Hersteller auch, am darauffolgenden 20.05.2023 stand ein Sicherheitsupdate bereit. Wenige Tage später wurden Details veröffentlicht, über die Medien wie etwa heise online berichteten.

Simple Sicherheitslücke auf Anfänger-Niveau

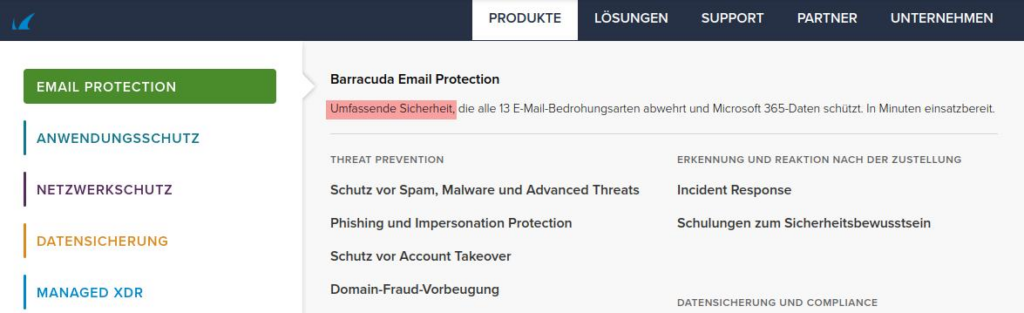

Ab hier ging es jedoch bergab. Die Sicherheitslücke selbst ist schon ein Totalschaden: Barracuda ließt die in .tar-Archiven enthaltenen Dateinamen aus und baut sie per Perl (qx Operator) direkt in einen Shell-Aufruf ein – völlig ungefiltert. Den gewünschten Code in den Dateiname schreiben, daraus ein Archiv erstellen und per E-Mail an einen Barracuda-Kunde senden, schon führt die Sicherheitslösung fremden Code aus. Ein typischer Anfängerfehler: Seit Jahrzehnten gilt der Grundsatz, dass alle von außen stammenden Daten maskiert werden müssen, bevor sie in dynamisch erzeugten Befehlen oder Abfragen eingebaut werden. Für einen durchschnittlichen Entwickler wäre das peinlich. Aber für ein Unternehmen, das Sicherheitslösungen verkauft und sie mit umfassender Sicherheit bewirbt? Autsch… Einen Azubi würde man sicherlich durch die Prüfung fallen lassen, mit dem Rat, ihm einen anderen Beruf zu suchen, der ihm mehr liegt.

Immerhin hat der Hersteller seinen Fehler schnell korrigiert, also mit einem blauen Auge grade noch mal am GAU vorbei? Nun, es geht noch weiter. Die offizielle Erklärung wurde offensichtlich von einem PR-Experten verfasst, der möglichst viel redet, aber wenig sagt.

Am 30. Mai 2023 brachten sie an anderer Stelle endlich einen ausführlichen Beitrag, der auf die technischen Details eingeht, statt mit Ihre Sicherheit ist uns super wichtig, wir kümmern uns 25/7 Floskeln um sich zu werfen. Dieser Beitrag liefert Inhalt und zeigt das wirkliche Ausmaß auf.

Die Schwachstelle wurde seit mindestens 7 Monaten aktiv ausgenutzt

Darin sieht man, was konkret gemacht wurde: Das zweite Update vom 21.05.2023 scheint ein Skript zu sein, das Schadensbegrenzung betreibt. Sie haben nämlich gemerkt, dass diese Zero-Day Lücke nur für sie unbekannt war – verschiedenste Angreifer verwendeten sie bereits seit längerem, um gezielt Barracuda-Kunden zu kompromittieren. Konkret wurden drei bekannte Schadsoftware-Arten entdeckt: SALTWATER, SEASPY und SEASIDE. Bei allen dreien handelt es sich um Hintertüren (Backdoors), womit die Angreifer jederzeit Programmcode aus der Ferne ausführen konnten. SALTWATER und SEASIDE nisteten sich im Barracuda SMTP Daemon ein, d.H. er manipulierte ein offizielles Programm des Herstellers. Über SEASIDE wurden SMTP-Befehle genutzt, um damit der Angreifer eigenen Schadcode ausführen kann. Alle tarnten sich als Bestandteile der Barracuda-Appliances.

Die erste bekannte Ausnutzung von CVE-2023-2868 stammt von Oktober 2022. Barracuda gibt kein genaueres Datum an, laut einer Analyse von Mandiant war es der 10. Oktober 2022. Mindestens 7 Monate, in denen Angreifer auf den Systemen in den Netzwerken der Kunden Zugriff hatten. Wie viel Schaden man in der Zeit anrichten kann, muss ich wohl nicht ausführen. Selbst ein wenig versierter Angreifer kann in der Zeit gemütlich lernen, wie er dem Barracuda-Kunde am effektivsten schaden kann. Der Hersteller hat hier also keinesfalls proaktiv reagiert, bevor Schaden entstehen konnte. Sondern kam bei Vollbrand mit dem Feuerlöscher. Die Betonung liegt auf mindestens. Es liegt in der Natur der Sache, dass böswillige Hacker keine Web-Blogs darüber führen, wann sie welche unbekannten Schwachstellen einsetzen. Niemand weiß, wie lange sie schon ausgenutzt wird, ohne dass es bemerkt wurde. Einzig der Hersteller könnte in seinem Code schauen, seit wann die Schwachstelle dort vorhanden ist. Ab dem Datum muss man das System als kompromittiert betrachten. Hat er aber nicht gemacht bzw. nicht veröffentlicht. Eine Antwort auf diese Frage könnte die Kundschaft verunsichern?

Totalschaden: Bitte Stecker ziehen und weg damit!

Wie immer bei verseuchten Systemen ist das natürlich Roulette: Sind alle Angreifer so vorgegangen? Gibt es weitere Hintertüren, die sie nicht bemerkt haben? Das ist wie wenn ihr Informant seid und ihr findet eine Wanze im Besprechungszimmer: Natürlich könnt ihr die zerstören und euch sicher fühlen. Seid ihr es damit wirklich? Die Wahrscheinlichkeit ist hoch, dass der Angreifer als Plan B noch woanders welche versteckt hat. Barracuda selbst hat ja bereits drei bekannte Arten von Schadsoftware festgestellt. Wochen später entdeckte man eine Vierte. Ob das alle sind oder es noch 5, 10 oder 100 weitere gibt? Wir wissen es nicht.

Dem Hersteller wurde das mit der Zeit offensichtlich auch klar, allerdings erst Anfang Juni 2023. Nun rät Barracuda zu drastischen Mitteln: Man solle alle Updates einspielen, ihre ESG Appliance nicht mehr verwenden und eine neue über den Support bestellen. Alle Zugangsdaten, die mit der ESG Appliance verbunden waren, müssen geändert werden. Außerdem sollen Kunden ihr Netzwerk auf Auffälligkeiten beobachten. An anderer Stelle hatte das Unternehmen darauf hingewiesen, dass man sich um andere Geräte um Netzwerk nicht kümmere. Wenige Tage später wird nochmals klargestellt: Alle Appliances müssen austauscht werden – auch jene mit dem aktuellen Update-Stand.

Hochqualifizierte Banditen waren das!!!111einself

Wer solche Erklärungen schon öfter gelesen hat, wird wissen: Egal wie schlimm der Hersteller versagt hat – kaum einer wird müde zu betonen, wie schlimm die Lage war. Barracuda ist keine Ausnahme und beschreibt den Angreifer als (übersetzt) aggressiv und hochqualifiziert. Außerdem sehe man Verbindungen nach China, als ob das irgend etwas besser machen würde. Wie in der Schule früher: Mama, ich habe die 5 in Mathe nur, weil der Lehrer die Klassenarbeit so schwer gemacht hat, der übertreibt es eh immer und mag mich nicht!

Hier haben wir ein Paradebeispiel dafür. Obwohl der Hersteller das kleine Einmaleins der gängigen Sicherheitsgrundlagen vernachlässigt hat, dieser Fehler lange Zeit nicht aufgefallen ist und die Ausnutzung relativ trivial war bei einem hohen Schadenspotenzial, tut man so, als hätte jemand mit Quantencomputern und 500 Spezialisten Fort Knox geknackt.

Fazit: Ein GAU mit Ansage

Es ist schon mehr als bitter, wenn ein Anfängerfehler über mehrere Monate unentdeckt bleibt, bis sich die daraus entstandene Sicherheitslücke zum GAU entwickelt. Noch dazu von einem Unternehmen, dass sich den Schutz der Kunden zum Existenzgrund macht. Was würdet ihr von einem Chirurgen halten, der eine wichtige Operation durchführen soll, dabei euch einen Seitenschneider im Inneren des Körpers einbaut und nachdem ihr deswegen fast gestorben seid kommt raus: Der hat sich nicht darum gekümmert, dass er a) einen Skalpell nehmen sollte und b) der nach der OP nicht im Körper bleibt? So jemanden würde ich nicht mal mehr annähernd in die Nähe von mir lassen. Eben so hat Barracuda den letzten Rest an Vertrauen, den man in die proprietäre Software solch eines Unternehmens haben kann, verloren – und zwar verdient.

Denen ist das nämlich gar nicht so wichtig, ist ja euer Netzwerk und nicht ihres. Außer ein paar Tage weniger guter Presse hat so was meist keine ernsten Konsequenzen. Wenn die Leute danach wieder kaufen als wäre nichts gewesen, war das möglicherweise sogar billiger, als ernsthaft & nachhaltig in die Sicherheit der Produkte zu investieren. Das wäre jedoch dringend geboten. Erfahrungsgemäß läuft in solchen Unternehmen oft etwas grundsätzliches schief, wenn derart gravierende Mängel bekannt werden – der Fisch stinkt bekanntermaßen vom Kopf. Microsoft ist ein bekanntes Beispiel dafür, wenngleich nicht das Einzige. So lange es keinen ernsten Anreiz gibt, wird sich daran auch nicht viel ändern.