Still und heimlich hat sich Microsoft in nahezu jeden PC geschlichen. Die Quasi-Monopolstellung von Windows ist bekannt. Doch die Macht des Konzerns geht weit über das Betriebssystem hinaus. Sie haben über Jahre hinweg Standards beeinflusst, um zu bestimmen, welche Software dort laufen darf. Anfangs kamen warnende Stimmen selbst aus Regierungseinrichtungen. Doch Jahre später sind sie verstummt. Haben wir uns damit abgefunden, die Kontrolle über unsere Hardware zu verlieren?

Dieser Beitrag wirft einen Blick darauf, wie Secure Boot im UEFI Standard funktioniert. Und wie viel Macht Microsoft auf unseren Computern an einer Stelle besitzt, an der sie die meisten Menschen wohl selten zu Gesicht bekommen.

Secure Boot kommt nicht alleine: Was sind BIOS & UEFI?

Das BIOS (Basic Input/Output System) ist die Schnittstelle zwischen PC-Hardware & Betriebssystem. Es führt einen Selbsttest (POST) durch, bei dem Prozessor, Arbeitsspeicher & angeschlossene Laufwerke auf ihre grundlegende Funktion überprüft werden. Funktioniert alles, lädt es das Betriebssystem (z.B. GNU/Linux oder Windows) von startbaren Laufwerken in den Arbeitsspeicher & startet dies.

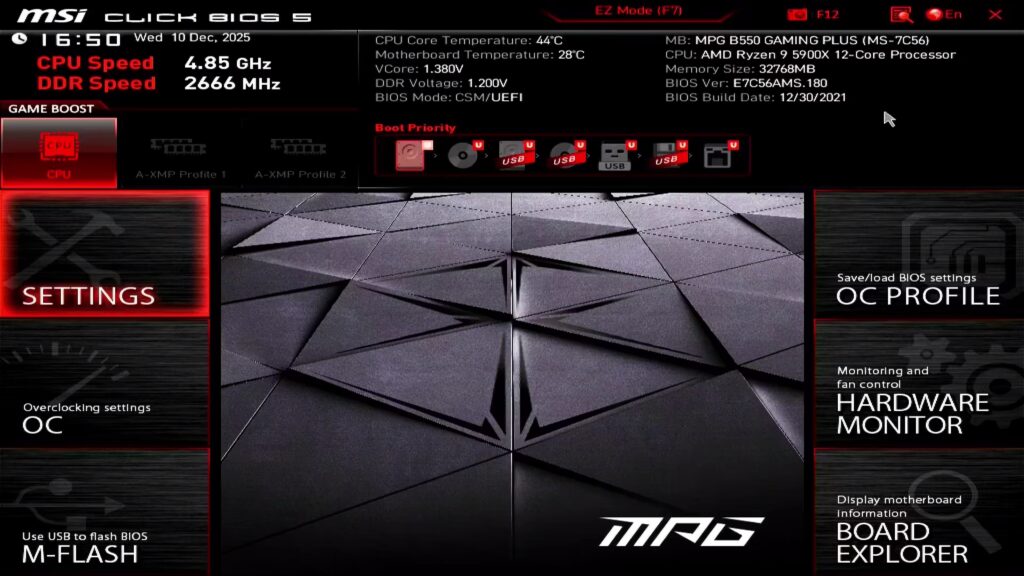

UEFI hat bereits seit einigen Jahren das klassische BIOS als Schnittstelle für Computer-Firmware abgelöst. Der Nachfolger erledigt im Kern die selben Aufgaben, allerdings mit Besserungen: Etwa 64 Bit (UEFI 2.0) statt 16 Bit Architektur, Festplatten über 2 TB, Grafische Oberfläche, Netzwerkunterstützung und weitere Funktionen, bei denen das in den 1980er Jahren entstandene IBM kompatible BIOS an seine Grenzen stieß.1

Was ist Secure Boot?

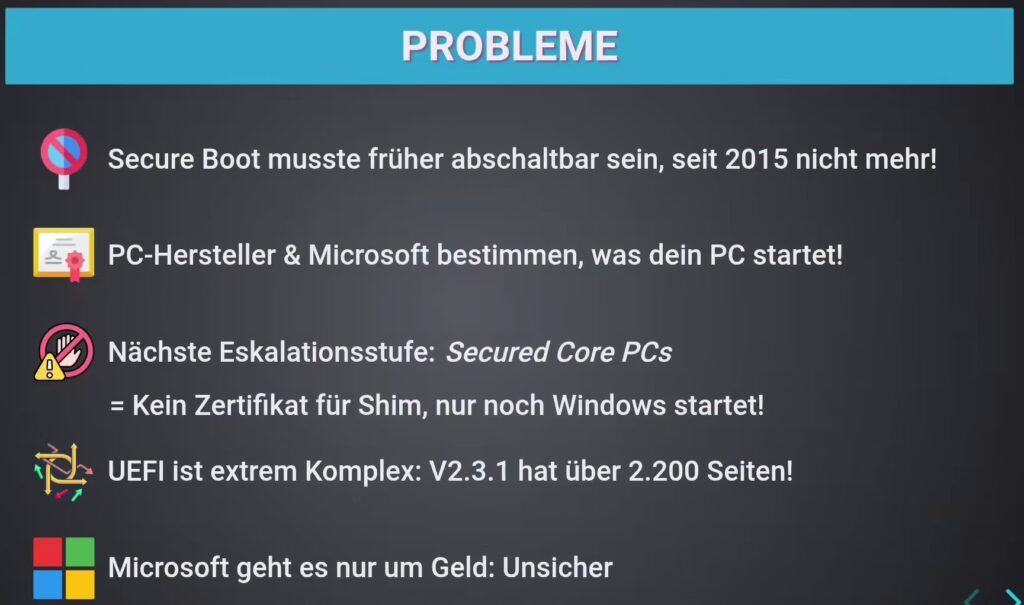

In UEFI-Version 2.3.1 kam 2012 Secure Boot (Sicherer Start) hinzu.2 Es beschränkt den Start auf signierte Bootloader, um Manipulationen vor dem Start des Betriebssystems zu erkennen – etwa durch Schadsoftware. Bootkits & Rootkits starten vor dem Betriebssystem, wodurch sie schwer zu entdecken sind.34 Und überstehen dort eine Neuinstallation des Betriebssystems. Soweit die Theorie – bis heute sind derartige Angriffe (wie BadBIOS5) in der Praxis selten. Dabei haben allerdings Geheimdienste wie die NSA ihre Finger im Spiel, die vorgeben, uns mit der Ausnutzung von Sicherheitslücken schützen zu wollen.6

Das Ausstellen dieser Signaturen übernimmt Microsoft: Deren Zertifizierungsstelle (bzw. teils mehrere, s.u.) ist in Windows-PCs hinterlegt. Darauf haben sich die großen PC-Hersteller geeinigt. Sie liefern in aller Regel Windows aus, andere Betriebssysteme sind für sie daher irrelevant. Damit kontrolliert der Konzern bis heute, welche Bootloader (und damit auch Betriebssysteme) auf nahezu allen Computern starten dürfen.

UEFI ist zwar ein Standard. Doch er garantiert keine Hoheit über die Datenbanken, welche über Gültige/Ungültige Signaturen bestimmen.

Unsicher auch dank Microsoft: Das hat Tradition

Mit großer Macht geht große Verantwortung einher. Als einer der größten Konzerne sollte MS dem sicherlich problemlos gewachsen sein, oder? Bereits 2014 korrigierte das Unternehmen zahlreiche Sicherheitsmängel in ihrer Software: Alleine sieben im Internet Explorer, die Remote Code Ausführung ermöglichten. Auch die Prüfung digitaler Signaturen ermöglicht RCE.7 Also wie heute, nur mit anderen Namen – die Liste könnte man weiter führen.

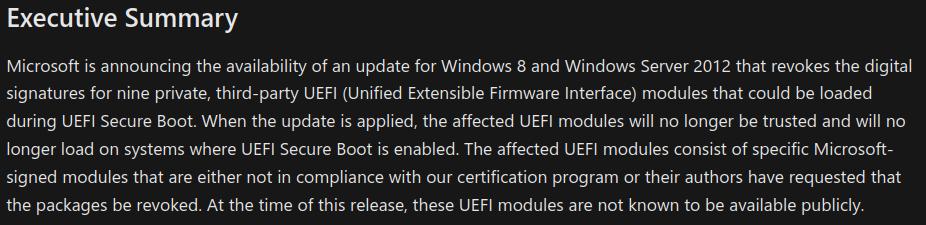

In diesem Kontext ist die größte Katastrophe jedoch woanders: Microsoft Security Advisory 2871690 zieht 9 UEFI-Signaturen zurück. Das wurde entweder von den Autoren gewünscht, oder sie erfüllen nicht Microsofts Zertifizierungsvorgaben. Wie kann es sein, dass ein derart mächtiger Konzern leichtfertig Signaturen verteilt, die gar nicht hätten signiert werden dürfen? Noch dazu die Aussage, MS seien keine Angriffe bekannt. Spätestens seit EternalBlue ist belegt, welche Nebelkerze das ist.

2014 übertrifft sich MS selbst und verteilt fehlerhafte Aktualisierungen, welche die Zertifikatsinfrastruktur erheblich zerstören: Manche Programme starten dadurch nicht mehr, selbst das hauseigene Windows Update war kaputt.8 Zuvor waren drei Updates nötig, um Fehler in der TLS-Verschlüsselung sowie Leistungsprobleme mit dem hauseigenen SQL-Server wirksam zu beheben.9 Bei den Zertifikatsfunktionen in Windows wurden ebenfalls drei Aktualisierungen zurückgezogen worden – und das Problem danach immer noch nicht behoben.10

Achja und in Microsofts Internet Explorer Browser gab es parallel eine kritische 0-Day Lücke. MS bestätigte sie lediglich, selbst 180 Tage später gefährdet sie nach wie vor alle IE Nutzer.11 Das nur am Rande, weil es bei Secure Boot ja um Sicherheit gehen soll. Wer nun denkt: Naja, diese Katastrophen waren vor teils über 10 Jahren – sicher hat einer der größten Softwarekonzerne der Welt seit dem eine steile Lernkurve hingelegt und nun ist alles um 180°C besser.

Viele weitere Beispiele der Unsicherheit

Erst kürzlich wurde bekannt: Angreifer können Windows-Updates entfernen und daher das System verwundbar für viele alte, ursprünglich längst geschlossene Lücken machen. Ein schwerwiegender Fehler, der MS nicht aufgefallen ist. Dafür aber einem Sicherheitsforscher, der dem Konzern sogar noch Monatelang hinterher lief. Selbst das ignorierte Microsoft – bis dem Mann nach rund einem halben Jahr der Kragen Platzt: Er macht die Mängel und Ignoranz des Konzerns öffentlich.12

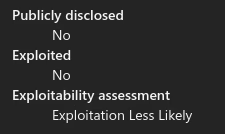

Dies ist nur ein aktuelleres Beispiel von vielen. Selbst bei der Minderheit, die Secure Boot Angreift, ist MS gerne gesehen. BlackLotus ist die erste öffentlich bekannte Schadsoftware, welche CVE-2022-21894 ausnutzt – eine Sicherheitslücke in Secure Boot, womit sich der sichere Start komplett umgehen lässt.13 Im März 2023 profitiert BlackLotus weiterhin von dieser Lücke, die MS selbst bereits seit Januar 2022 bekannt ist. Wie kann das sein? MS hatte bereits ein Update veröffentlicht, behauptet allerdings, die Ausnutzung sei ohnehin unwahrscheinlich.14

Das steht dort bis heute – zusammen mit der längst nicht mehr aktuellen Information, die würde nicht ausgenutzt werden. Offensichtlich scheint Sicherheit nicht so wichtig zu sein, dass jemand solche Fehlinformationen zumindest nachträglich korrigiert. Dann würden mehr Nutzer die Fehlerkorrektur einspielen. Zunehmend werden Sicherheitslücken ja nicht mehr behoben, sondern verwaltet. Eine derart gering priorisierte Schwachstelle landet ganz unten im Stapel oder gar direkt im Papierkorb.

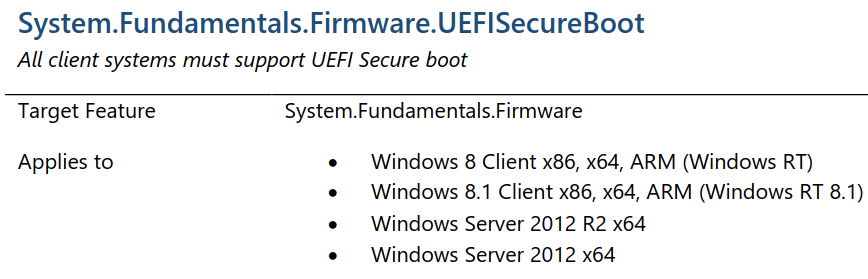

Wie Microsoft mit Windows 8 Secure Boot zum Standard machte

Doch mit Windows 8 verlangte Microsoft erstmals Secure Boot für zertifizierte Windows-PCs.15 Sie benannten damals das Windows Logo program um – es beschrieb deutlicher, worum es geht: Computer, die mit Windows ausgeliefert werden und das Logo der Windows-Version tragen dürfen. Für Hersteller von Windows-PCs ist das Erfüllen dieser Anforderungen eine freiwillige Pflichtveranstaltung, wie es meine Ausbilderin ausdrücken würde. In der 254 Seitigen Spezifikation sind alleine 5 für Secure Boot vorgesehen. Dort beschreibt MS detailliert, was wie zu implementieren ist.

Grundsätzlich muss Secure Boot unterstützt werden, weiter unten wird sogar dessen Aktivierung verlangt. Compatibility Support Modules (CSM), die Abwärtskompatibilität zum klassischen BIOS bieten, dürfen nicht aktiv sein.

Warnungen vor Windows 8 wegen Secure Boot

Der Sichere Start ist damals heftig kritisiert worden. Das Innenministerium schloss sich 2012 der Forderung der FSF an, der Eigentümer eines Gerätes müsse die volle Kontrolle über die Sicherheitssysteme verfügen.16 Von der FSF war befürchtet worden, MS könnte Secure Boot missbrauchen, um das starten von freien/alternativen Betriebssystemen zu verhindern.1718

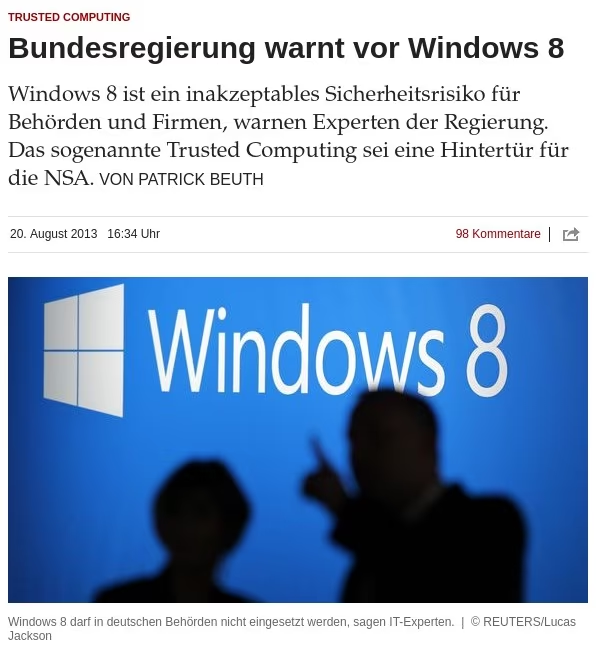

Die Zeit spitzte es damals etwas zu und sagte, das BSI würde vor Windows 8 warnen. MS ging gerichtlich dagegen vor, klagte Titel & Anfangstext weg. Seit dem heißt der Artikel Bundesbehörden sehen Risiken beim Einsatz von Windows 8.19 Das wirkt nahezu beschönigend. Das Wirtschaftsministerium sah nämlich die „Vertraulichkeit und Integrität nicht gewährleistet“. Es gab also mindestens erhebliche Risiken.20

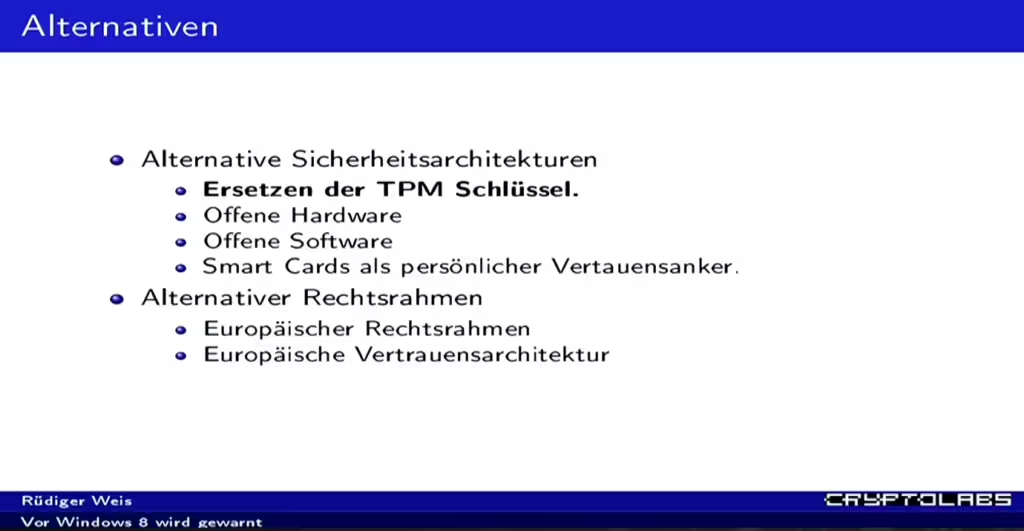

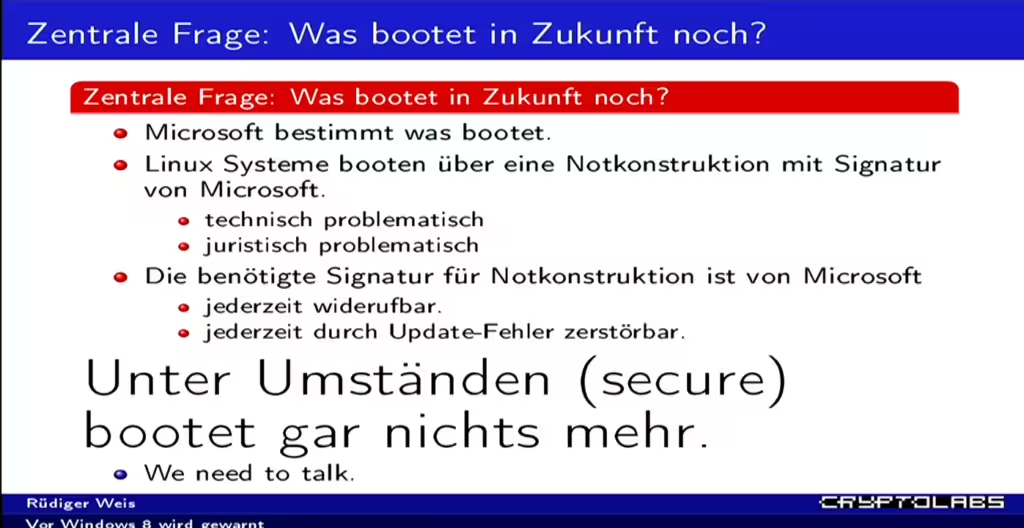

Der renommierte Informatiker & Kryptograph Rüdiger Weis informierte bereits 2014 auf dem 31C3 über die Gefahren von Secure Boot.21 Er sieht vor allem den indirekten Zwang zu Microsofts TPM-Schlüsseln kritisch: Nutzer sollten sich entscheiden, wem sie Vertrauen und Alternativen zu MS haben. Darüber hinaus sind offene Hard- und Software eine essenzielle Grundlage für sichere IT-Systeme. In proprietärer Technologie können zu leicht Hintertüren versteckt werden.

Pragmatisch stellt er die Frage, welche Betriebssysteme in Zukunft noch starten werden. MS hat das unter seiner Kontrolle. Auch den von GNU/Linux eingeschlagene Rettungsweg über den Shim-Bootloader sieht Herr Weis skeptisch und bezeichnet ihn als Notkonstruktion. Das ernüchternde Fazit: Im schlimmste Falle bootet gar nichts mehr. Sicherlich dürfte dies ein Grund sein, warum China Windows 8 auf Behördencomputern verboten hatte. Neben der Unabhängigkeit werden ausdrücklich Sicherheitsgründe genannt.22

Windows 8 fing mit Salami-Taktik an

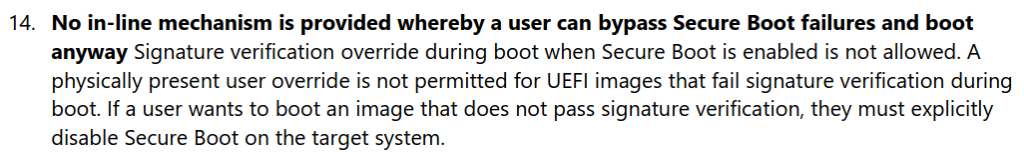

Angeheizt wurde die Diskussion durch strikte Anforderungen in der Windows 8 Spezifikation. Beispielsweise dürfen die Mainboard-Hersteller keinen Mechanismus anbieten, womit der Nutzer Secure Boot umgehen könnte. Soll das UEFI also einen unbekannten oder ggf. zurückgezogenen Bootloader starten, muss es dies verweigern und abbrechen. Ein weiteres Risiko wurde in TPM gesehen, weil TPM 2.0 als Nachfolger für 1.2 in Aussicht war. Mit Trusted Computing könne eine Art Digitale Rechteverwaltung (DRM) auf den PCs der Nutzer durchgesetzt werden.

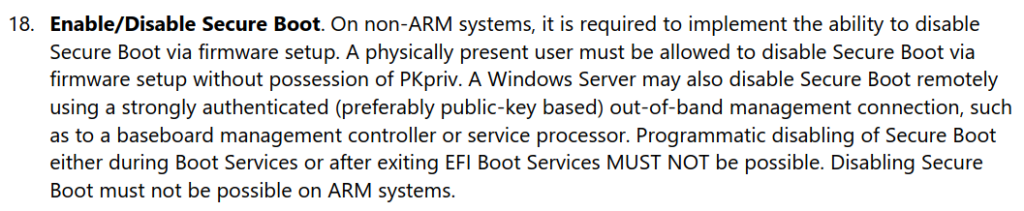

Allerdings ließ MS ein Gegenargument offen: Die Hersteller müssen eine Funktion zur Abschaltung von Secure Boot in das UEFI einbauen. Bereits ARM-Systeme waren ausgenommen. Aus damaliger Sicht wegen der geringen Verbreitung wenig dramatisch, sieht die mittelfristige Beurteilung 2024 anders aus. Immerhin konnte sich die große Mehrheit der X86 Systeme darauf verlassen, dass sich die umstrittene Funktion im Zweifel deaktivieren lässt.

Die Daumenschrauben werden seit Windows 10 enger

Doch dieser letzte Strohhalm sollte nicht von Dauer sein. Bereits 2015 entfernte Microsoft diese Pflichtfunktion auf den Anforderungen für Windows 10. Seither ist es den OEM (Erstausstattern) überlassen, ob sie den Nutzern die Abschaltung des sicheren Starts weiterhin erlauben.23 Im Wortlaut heißt es dort (übersetzt): „Windows 10 für Desktop-Editionen und IoT Core Systeme können optional die Möglichkeit zur Deaktivierung von Secure Boot in der Firmware anbieten“.24

In den häufig gestellten Fragen zu Windows 7 & Vista klang das noch ganz anders. Da lautete die erste Frage, ob Secure Boot für ein Upgrade auf die neueste Windows-Version notwendig sei. Dies verneinte Microsoft klar: Es ist eine optionale Funktion, die wahlweise aktiviert werden kann.

Microsoft zieht die Fäden

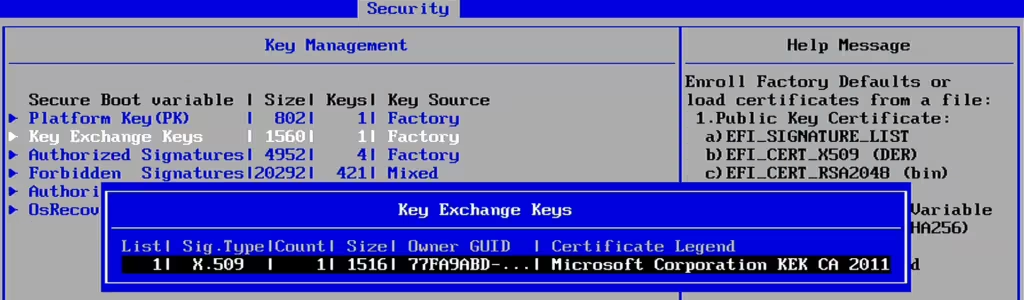

Einer der größten Kritikpunkte war und ist die Macht von Microsoft: Sie entscheiden, welche Bootloader als vertrauenswürdig gesehen werden – nur sie lässt das UEFI starten. Technisch wird das mit Zertifikaten und digitalen Signaturen umgesetzt. Im UEFI aller Windows-PCs sind vier Arten von Datenbanken für Zertifikate enthalten:25

- Der Platform Key Database (PK) besitzt die höchsten Rechte und kann die Key exchange Keys verändern. Hier ist üblicherweise ein Zertifikat vom Gerätehersteller eingetragen.

- Wer in der Key Exchange Key Database steht, darf erlaubte sowie gesperrte Bootloader anpassen. Standardmäßig tragen viele Hardwarehersteller Microsofts Zertifierungsstelle ein, da der Konzern dies vorschreibt.

- Allowed/Authorized Signatur Database ist für die Signaturen der signierten Objekte vorgesehen. Das können Bootloader sein aber auch Treiber.

- Als nachträgliche Sperrmöglichkeit für erlaubte Signaturen dient die Forbidden Database (teils DBX für deny list database abgekürzt): Ist ein Bootloader hier eingetragen, verweigert das UEFI dessen Start – selbst, wenn er parallel in der Liste erlaubter Signaturen steht.26 In dieser Datenbank stehen Prüfsummen statt Signaturen. Der Mechanismus heißt Secure Boot Advanced Targeting (SBAT).27

Es existiert noch ein weiteres „Microsoft Corporation UEFI CA 2011“ Zertifikat von MS, womit Bootloader von anderen Systemen außer Windows signiert werden. Dies ist jedoch von MS als optional eingestuft.2829

Alle anderen sind zweite Klasse

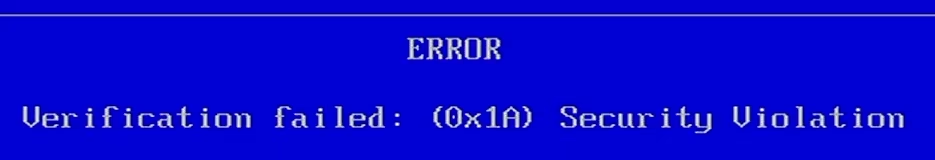

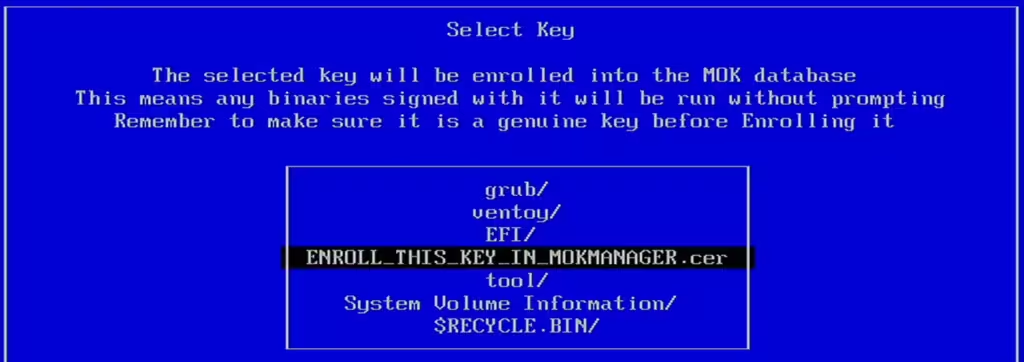

Darüber hinaus verweigert der Konzern die direkte Signatur von freien Bootloadern. Wer z.B. lediglich von einem USB-Stick booten möchte, um ein Live-System zu starten oder für die Installation eines anderen Betriebssystems, wird daher mit einem Secure Boot Fehler scheitern.

Dafür muss das Zertifikat im MokManager des Shim Bootloader importiert werden. Dies entspricht nicht der Allowed/Authorized Signatur Database aus dem UEFI! MOK steht für Machine Owner Key und ist eine Datenbank von Shim, dem die Kontrolle des Nutzers über sein System wichtig ist. Die dort hinzugefügten Schlüssel werden allerdings ebenfalls dauerhaft gespeichert.30

Nur Windows weil wegen …sicher und so: Die „Secured-Core-PCs“ sind da!

Das ganze basiert somit auf zwei Zertifikaten, die beide von MS kontrolliert werden – eines für Windows, das andere für den Rest. MS hat gemerkt: Dabei vertraut man auch Komponenten, welche nicht benötigt werden. Zutreffend stellt MS fest, dass dies ebenfalls für die GNU/Linux-Distributionen gilt. Nur welche Alternative haben sie? Darauf geht der konzern nicht ein.

Bei MS ist Vertrauen natürlich besonders gut aufgehoben. Das haben sie z.B. bewiesen, als eine Hintertür in Secure Boot bekannt wurde. Die hat wohl jemand vergessen. Noch mehr Vertrauen erweckt die Reaktion darauf: Sie haben zwei Patche verteilt und es nicht geschafft, die Hintertür zu schließen.3132 Im übrigen ist das nicht das erste auffällige Sicherheitsproblem dabei. MS hat schon öfter Dinge signiert, die unsignierten Code ausführen können. Darunter ausgerechnet eine Antivirensoftware, gleich und gleich gestellt sich gerne…33

Nachdem der sichere Start doch gar nicht mal so sicher war, wie versprochen, dachte man sich etwas neues aus: Die „Secured-Core-PCs“ aktivieren ab 2022 Microsofts Zertifikat für alle anderen gar nicht mehr3435 und können somit bloß noch Windows starten. Lenovo nutzt die Gelegenheit und schließt gleich Drittanbieter-Zubehör aus – Akkus ohne Autorisierung von Lenovo lassen sich nicht laden.36 Auch hier ist MS bemüht, einen Strohhalm stehen zu lassen: Die CA lässt sich im UEFI auf Wunsch aktivieren.

Der Letzte besteht darin, seine eigene CA einzutragen. Technisch funktioniert das – doch auf einem Level, bei dem selbst erfahrene Nutzer ein tieferes Verständnis der Technologie benötigen.37 Dazu kommen die uneinheitlichen Verwaltungsoberflächen für die UEFI-Funktionen.

Weitere Schlampereien

Immer wieder zieht MS signierte Bootloader zurück, weil andere Sicherheitsmängel darin gefunden haben. Lange suchen muss man dafür nicht: Bereits vor wenigen Wochen hat eine Sicherheitsfirma drei verwundbare Bootloader gefunden und gemeldet.38 MS selbst scheint sich dafür wenig zu interessieren – wie bereits weiter oben erwähnt, hat der Konzern sogar Signaturen an jene verteilt, die ihre Kriterien gar nicht erfüllen.

Neben Microsoft gibt es weitere Unternehmen, die offensichtlich der Sicherheit keine große Wichtigkeit einräumen. So kam es bereits zu verschiedenen Fällen von schwerwiegenden Verfehlungen bei der Umsetzung. Erst im Sommer 2024 wurden beispielsweise zahlreiche Markenhersteller von PCs & Notebooks bekannt, die ihr UEFI mit einem testweise genutzten Platform Key auslieferten. Bereits die Bezeichnung DO NOT TRUST – AMI TEST PK spricht Bände. Das ganze wurde PKfail getauft und listet hunderte Firmwares von u.a. Acer, Dell, Gigabyte, HP, Intel, Supermicro und weiteren aus dem Zeitraum von etwa 2012 – 2014 auf.39

Dieser aktuelle Fall zeigt deutlich, wie riesig die Diskrepanz ist: Auf der einen Seite führt MS einen radikalen Kurs mit Secure Boot, der GNU/Linux und andere Betriebssysteme benachteiligt. Bei den Hardwareherstellern dagegen wird derart sorglos agiert, dass ein Testzertifikat auf zig hunderten unterschiedlicher Systeme landet. Offensichtlich fehlt dort ein Sicherheitsbewusstsein eben so wie grundsätzliche Qualitätsprüfungen. Anders lässt es sich nicht erklären, wie ein Zertifikat unbemerkt in derartigen Massen über zig Jahre hinweg ausgeliefert werden konnte.

Fazit

Zwar ist die damalige Befürchtung, MS sperrt GNU/Linux & co. über Nacht zugunsten von Windows aus, nicht derart extrem wahr geworden. Dennoch ist ein klarer Trend erkennbar: Angeblich versehentlich wurden bereits GNU/Linux-Bootloader ausgesperrt.40 Weitere Fehler sorgten dafür, dass Windows Updates auf Dualboot-Systemen das parallel installierte GNU/Linux unbrauchbar machen. MS bemüht sich nicht einmal um Schadensbegrenzung: 9 Monate blieben betroffene Systeme kaputt.41

Schritt für Schritt erschwert der Konzern über Secure Boot die Installation anderer Betriebssysteme. Inzwischen ist selbst die Abschaltung im UEFI optional, sodass der Boden immer dünner wird. Es hat sich als grundsätzliches Problem bestätigt, wenn der Quasi-Monopolist die Freischaltung der Konkurrenz kontrolliert.

Alternativen sind technisch möglich, aber leider nicht in Sicht. Im Gegenteil: Seit über zehn Jahren hat MS einen Quasi-Standard geschaffen, der zunehmend verbreitet & teils bereits eingeschränkt wird. Dabei wäre das in Anbetracht der Entwicklungen & kaum vorhandener Alternativen dringend nötig. Ansonsten entwickelt sich der PC-Markt ähnlich rückschrittlich, wie Smartphones. Da ist die Freiheit zur Installation eigener Betriebssysteme weitgehend zerstört worden.

Quellen

- https://wiki.inonet.com/uefi-vs-bios ↩︎

- https://uefi.org/sites/default/files/resources/UEFI_Spec_2_3_1.pdf ↩︎

- https://learn.microsoft.com/en-us/windows/security/operating-system-security/system-security/secure-the-windows-10-boot-process#the-threat-rootkits ↩︎

- https://linupedia.org/opensuse/Secure_Boot ↩︎

- https://www.ceilers-news.de/serendipity/413-BadBIOS-Ein-neuer-Superschaedling.html ↩︎

- https://www.ceilers-news.de/serendipity/435-Verdaechtig-Die-NSA-hat-einen-Werkzeugkasten,-in-den-auch-BadBIOS-passt.html ↩︎

- https://www.heise.de/news/Patchday-Microsoft-und-Adobe-schliessen-kritische-Luecken-2063843.html ↩︎

- https://www.heise.de/news/Patch-Debakel-Microsoft-zieht-erneut-Update-zurueck-2487143.html ↩︎

- https://www.heise.de/news/Microsoft-bessert-beim-SChannel-Patch-nach-2460212.html ↩︎

- https://www.heise.de/news/Patch-Debakel-Microsoft-bessert-bei-IE-Update-nach-2500284.html ↩︎

- https://www.heise.de/news/Kritische-Zero-Day-Luecke-im-Internet-Explorer-2482600.html ↩︎

- https://www.golem.de/news/windows-10-und-11-downgrade-angriff-reisst-alte-sicherheitsluecken-wieder-auf-2408-187838.html ↩︎

- https://www.welivesecurity.com/2023/03/01/blacklotus-uefi-bootkit-myth-confirmed/ ↩︎

- https://msrc.microsoft.com/update-guide/en-US/vulnerability/CVE-2022-21894 ↩︎

- https://learn.microsoft.com/en-us/previous-versions/windows/hardware/cert-program/?redirectedfrom=MSDN#hardware-certification-requirements-for-windows ↩︎

- https://netzpolitik.org/2012/eckpunktepapier-der-bundesregierung-zu-secure-boot/ ↩︎

- https://www.fsf.org/campaigns/secure-boot-vs-restricted-boot/statement-de ↩︎

- https://fsfe.org/freesoftware/secure-boot.de.html ↩︎

- https://web.archive.org/web/20130820172319/https://www.zeit.de/digital/datenschutz/2013-08/trusted-computing-microsoft-windows-8-nsa ↩︎

- https://www.zeit.de/digital/datenschutz/2013-08/trusted-computing-microsoft-windows-8-nsa ↩︎

- https://media.ccc.de/v/31c3_-_6294_-_de_-_saal_1_-_201412281815_-_vor_windows_8_wird_gewarnt_-_ruedi#t=0 ↩︎

- https://www.heise.de/news/China-verbietet-Windows-8-auf-Behoerdencomputern-2193541.html ↩︎

- https://arstechnica.com/information-technology/2015/03/windows-10-to-make-the-secure-boot-alt-os-lock-out-a-reality/ ↩︎

- https://learn.microsoft.com/en-us/windows-hardware/design/minimum/minimum-hardware-requirements-overview ↩︎

- https://wiki.archlinux.org/title/Unified_Extensible_Firmware_Interface/Secure_Boot#Using_your_own_keys ↩︎

- https://www.thomas-krenn.com/de/wiki/UEFI_Secure_Boot#Vorhandene_Schl%C3%BCssel ↩︎

- https://www.gnu.org/software/grub/manual/grub/html_node/Secure-Boot-Advanced-Targeting.html ↩︎

- https://learn.microsoft.com/de-de/windows-hardware/manufacture/desktop/windows-secure-boot-key-creation-and-management-guidance?view=windows-11 ↩︎

- https://www.borncity.com/blog/2021/01/30/windows-10-insides-zum-secure-boot-auf-uefi-systemen/ ↩︎

- https://docs.napatech.com/r/Software-Installation-for-Linux/Add-Public-Key-to-the-MOK-List ↩︎

- https://arstechnica.com/information-technology/2016/08/microsoft-secure-boot-firmware-snafu-leaks-golden-key/ ↩︎

- https://web.archive.org/web/20160830024145/https://rol.im/securegoldenkeyboot/ ↩︎

- https://habr.com/en/articles/446238/ ↩︎

- https://download.lenovo.com/pccbbs/mobiles_pdf/Enable_Secure_Boot_for_Linux_Secured-core_PCs.pdf ↩︎

- https://mjg59.dreamwidth.org/60248.html ↩︎

- https://www.lenovo.com/de/de/c/laptops/thinkpad/secured-pc/ ↩︎

- https://superuser.com/a/1690074/683688 ↩︎

- https://www.heise.de/news/UEFI-Secure-Boot-Microsoft-sperrt-unsichere-Bootloader-per-Windows-Update-7220634.html ↩︎

- https://www.heise.de/news/UEFI-Secure-Boot-Hunderte-Computer-haben-unsichere-Kryptoschluessel-9814730.html ↩︎

- https://www.heise.de/news/Microsoft-reagiert-auf-lahmgelegte-Linux-Bootloader-durch-Windows-Update-9843516.html ↩︎

- https://www.golem.de/news/nach-9-monaten-microsoft-fixt-endlich-kaputt-gepatchtes-dual-boot-2505-196238.html ↩︎