Die Meldungen reißen nicht ab: Ständig wird jemand gehackt, manche gar mehrfach. Was wie eine Naturgewalt erscheint, ist in Wahrheit oft großes Versagen bei der Absicherung von Systemen. Viele begehen dabei einen sinnbildlich tödlichen Fehler, der sie deutlich verwundbarer für Angreifer macht. Die Analyse von Schadsoftware und der alltäglich genutzten Software zeigt, welche Faktoren mit Abstand am tödlichsten in der digitalen Welt sind. Das macht ihre Nutzer zur leichten Beute für verschiedenste Arten von Angreifer.

Die folgenden Informationen helfen dabei zu verstehen, wie Angriffe zusammengefasst ablaufen. Sowie welche Faktoren das Risiko zum Ziel eines digitalen Angriffs zu werden, stark erhöhen. So kann man diese gezielt meiden, um den persönlichen Schutz deutlich zu erhöhen.

Die digitale Bedrohungslage im Überblick

Im Wesentlichen gibt es zwei Gruppen von Akteuren im Netz: Kapitalistische & Politische. Erstere sind der digitale Ableger von Gangs sowie eigenständigen Kriminellen. Wie dem Drogendealer oder Betrüger auf der Straße geht es ihnen nur um Profit. Sie greifen dort an, wo es am einfachsten & lukrativsten ist. Mit Straßendealern sollte man diese allerdings nicht vergleichen. Längst haben sie sich zu einer Branche entwickelt, die Milliarden Dollar umsetzt – pro Jahr. Dementsprechend agieren viele Professionell. Wie unter legalen Diensten hat sich Arbeitsteilung durchgesetzt. Eine Gruppe fokussiert sich etwa auf das Finden & Kaufen von Schwachstellen. Während eine andere darauf spezialisiert ist, maximal viel Geld aus den Opfern heraus zu holen. Sie zielen auf Privatpersonen & Unternehmen ab.

Politische Angreifer dagegen sind entweder Regierungen, die mit massivem Einsatz von Ressourcen das Internet zu ihrem Vorteil überwachen & teils auch manipulieren. Oder Akteure, die einzeln bzw. als Kollektiv agieren. Geld treibt sie nicht an, sondern Einfluss & Macht. Bei staatlichen Akteuren ist zudem Industriespionage denkbar. Im Fokus stehen andere Staaten sowie Unternehmen. Privatpersonen in der Regel eher weniger, zumindest bei den gezielten Angriffen. An Massenüberwachung haben Staaten durchaus ein Interesse.

Irrtümer

Manche nehmen an, dass sie für Kriminelle bzw. Hacker nicht interessant genug seien. Das ist ähnlicher Unsinn wie „Ich habe nichts zu verbergen“. Zwar mögen Angreifer wenig Interesse an dir als Person haben. Dafür um so mehr an deinem Geld, dich zu erpressen oder deine Systeme für kriminelle Aktivitäten zu missbrauchen: Beispielsweise eine Nachricht an alle Kontakte, du wärst in einer Notlage und brauchst schnell X tausend Euro. Wenn nur 1 oder 2 zahlen, ist der Gauner mehr als zufrieden. Du hingegen bist für den Verlust der Ersparnisse von Freunden/Familie verantwortlich. Beliebt ist auch der Missbrauch deiner Daten oder deines Internetzugangs für illegale Aktivitäten. Wird über deinen Anschluss z.B. Kinderpornografie verbreitet, folgen Ermittlungen gegen dich als Tatverdächtigen. Ob dein Umfeld an deine Unschuld glaubt?

Für Kriminelle geht es nur darum, schnell mit wenig Aufwand möglichst viel Geld einzunehmen. Dass du Schäden erleidest oder gar deine Existenz verlierst, nehmen sie billigend in Kauf. Eben so skrupellos wie der Dealer, welcher Substanzen mit gefährlichen Streckmitteln verkauft: Es geht nur ums Geschäft. Du musst nicht besonders sein, um für sie attraktiv zu werden. Schadsoftware wird oft breit gestreut verteilt. In der Hoffnung, nur wenige Prozent fallen darauf herein – das bringt den Angreifern bereits massiven Reichtum. Wer genau herein fällt, ist – du ahnst es sicher – egal. Ein Dealer will auch nicht an Max Muster verkaufen. Sondern an den ersten, der ihm Geld auf den Tisch legt.

Die Zeiten der spielenden Nerds sind längst vorbei

Bereits das sollte deutlich machen: Es handelt sich längst nicht mehr um ein paar Nerds, die nur Spielen wollen. 2018 bezifferte eine Studie den weltweiten Schaden durch Internetkriminalität auf 600 Milliarden US-Dollar.1 Bereits 2024 lag die Summe bei 9,5 Billionen US-Dollar.2 Die Eskalation ist derart groß, dass längst über die Unversicherbarkeit von digitalen Angriffen diskutiert wird. Ein erster Versicherer hat sich bereits vor Jahren zurückgezogen.

Zur Einordnung dieser Summen: Schätzungen gehen davon aus, dass der internationale Handel mit illegalen Drogen 500 Millionen US-Dollar Umsatz pro Jahr einnimmt.3 Wenn die Schäden von Online-Kriminellen ein Land wären, so würde es sich um die drittgrößte Volkswirtschaft der Welt handeln – nach den USA & China. Wir diskutieren also über ein sehr lukratives Geschäftsmodell, welches von Kriminellen mit hoher Professionalität organisiert wird. Wie in legalen Konzernen haben sie sich auf bestimmte Bereiche des Betrugs spezialisiert. Diese können andere Kriminelle als Dienstleistung einkaufen.

Es sind daher nicht mehr nur einzelne Unternehmen Betroffen, die Pech hatten. Die Bilanz im Jahr 2024 ist beachtlich: Von 81% aller Unternehmen wurden in den letzten 12 Monaten Daten/IT-Geräte gestohlen, oder sie wurden Opfer von Industriespionage bzw. Sabotage. Ein Schaden von insgesamt 266,6 Milliarden Euro ist entstanden.4 All diese Zahlen beziehen sich nur auf Deutschland und steigen kontinuierlich.

Der neue Standard von Kriminellen

Viren, Trojaner, Malware, Adware – von Schadsoftware existieren verschiedene Arten. Gerne werden die Begriffe synonym verwendet. In den letzten Jahren hat sich ein klarer Trend herauskristallisiert: Ransomware.5 Das Englische Wort Ransom steht für Lösegeld, zu Deutsch handelt es sich um einen Erpressungstrojaner. Sie haben in den letzten Jahren einen klaren Fokus gewonnen.6

Ursprünglich verschlüsseln die Angreifer persönliche Daten und geben das Passwort nur gegen Zahlung eines Lösegelds heraus. Inzwischen wurden die Angriffe weitaus perfider: Oft fließen die Daten zusätzlich an die Kriminellen ab. Das erhöht ihr Druckmittel: Statt die Daten „nur“ unbrauchbar zu machen (wogegen normale Datensicherungen helfen), drohen sie mit weiterem Missbrauch. Etwa können interne Informationen veröffentlicht oder an die Konkurrenz weitergegeben werden.

Bereits seit längerem vergeht kaum eine Woche, in der nicht mindestens eine größere Einrichtung durch Ransomware komplett lahm gelegt wird. Sie zählt damit klar zur wohl größten Bedrohung. Laut einer repräsentativen Umfrage unter 1.000 Unternehmen wurden 60% nach dieser Masche angegriffen.8 Was allerdings nicht bedeutet, dass andere Arten von Angriffen verschwunden sind. Phishing, Telefonbetrug & zig weitere existieren weiterhin – allerdings mit geringerer Relevanz, im Vergleich zu Ransomware.

Tendenz stark steigend

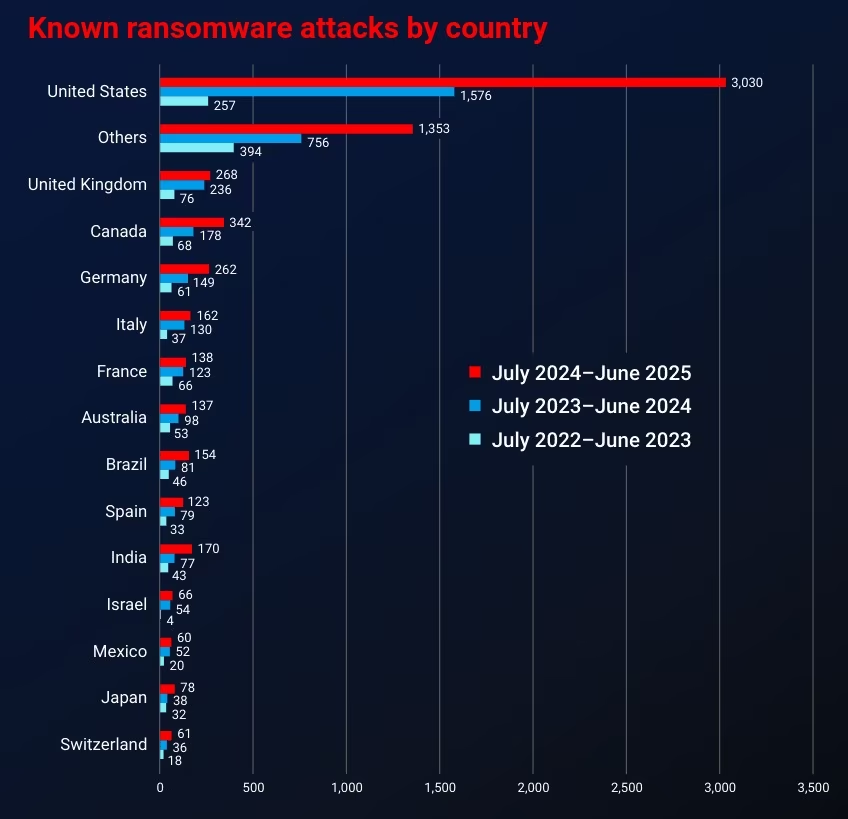

Es gibt keine Anhaltspunkte, dass sich daran nennenswert etwas verbessern dürfte. Im Gegenteil: Die Zahl der bekannten Angriffe steigt seit Jahren stark an. Vor allem der Westen ist stark betroffen. Dies zeigen etwa die Statistiken von Malwarebytes.9 Der Versuch, das Problem als Trend auszusitzen, ist daher zum scheitern verurteilt.

95,28%: Darauf fokussiert sich Ransomware an Meisten

Virustotal ist ein proprietärer Internetdienst, der hochgeladene Dateien mit einer großen Anzahl an Antivirenprogrammen überprüft. Für die Nutzer hat das zahlreiche Risiken. Beginnend mit dem Datenabfluss, bis hin zur Interpretation der Ergebnisse. Antivirenscanner sind bekanntlich nicht gerade zuverlässig und erzeugen viele Fehlalarme.

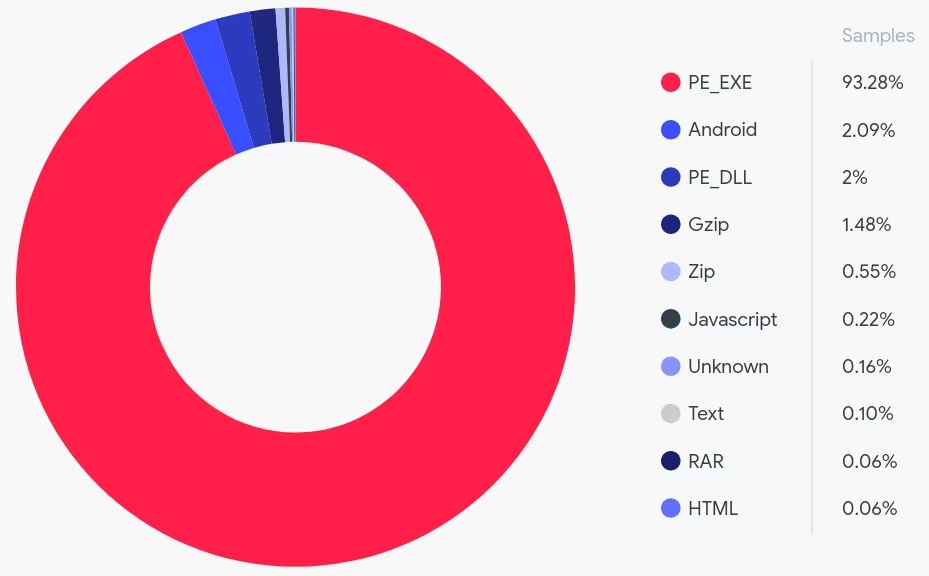

Immerhin können Außenstehende einen Nutzen daraus ziehen: Virustotal sammelt Informationen über die hochgeladenen Inhalte. Daraus veröffentlichen sie Statistiken, etwa zum Dateityp.10 Mit Abstand weit vorne steht Exe, d.H. ausführbare Dateien für das Microsoft Windows Betriebssystem. Sie umfassen satte 93,28% der übermittelten Dateien. Nur 2% zielen auf Android ab, damit sind wahrscheinlich APK-Dateien gemeint. Ebenfalls bei 2% liegen DLL-Dateien. Als Windows-Bibliotheken werden sie von Exe-Dateien geladen. Somit zielen über 95% auf das proprietäre Desktop-Betriebssystem ab.

Wie viele Systeme wurden wirklich infiziert?

Nun könnte man entgegnen: Die Virustotal-Statistik ist nur ein Indiz. Sie beweist ja keine tatsächlichen Infektionen, sondern lediglich hochgeladene Dateien. Sie können harmlos oder verseucht sein. Es existiert des Weiteren eine Dunkelziffer an verseuchten Dateien, die nicht hochgeladen werden. Zumal das Öffnen verseuchter Dateien nur ein möglicher Infektionsweg ist. Bei der MS-Qualität reicht z.B. bereits das Empfangen einer E-Mail für einen Totalschaden.

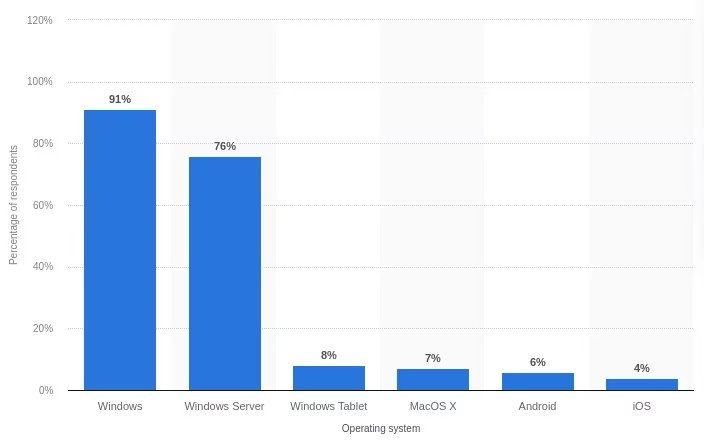

Betrachten wir daher tatsächliche Infektionen als aussagekräftigere Basis. In einer Umfrage wurden die Teilnehmer befragt, auf welchen Betriebssystemen sie Ransomware-Infektionen beobachtet haben: Das Desktop-Windows liegt hier mit 91% ähnlich hoch.11 Gefolgt von Windows Servern mit 76%, was technisch im wesentlichen identisch ist. Windows Tablets liegen mit 8% weit abgeschlagen, da sie ohnehin niemals nennenswerte Verbreitung gewonnen hatten. MacOS & Android sind niedrig, iOS ebenfalls. GNU/Linux wird nicht einmal aufgeführt, weil es weit unter den 4% von iOS liegen dürfte.

Mythos: Nein, Windows hat nicht nur Pech

Ransomware konzentriert sich also nahezu ausschließlich auf Windows. Nur rund 5% der hochgeladenen Dateien können unter GNU/Linux, Android, MacOS sowie sämtlichen anderen Betriebssystemen überhaupt nur theoretisch Schaden anrichten. Warum zielt Ransomware auf Microsoft? Bis heute hält sich hartnäckig ein Mythos, der auf den ersten Blick plausibel klingt: Es liegt an der Verbreitung. Als Quasi-Monopolist mit etwa 70% Marktanteil im Desktop-Bereich sei Windows das beliebteste Ziel für Angreifer, heißt es.

Bereits minimale Recherche zeigt: Das kann nicht der alleinige Grund sein. Betrachtet man die Verbreitung aller Betriebssysteme im Web, sieht es bereits ganz anders aus. Android liegt mit rund 38% vorne, Windows landet mit gut 33% nur auf Platz zwei.12 Würde die These stimmen, müsste Android mindestens ähnlich stark beliebt bei Angreifern sein.

Noch Extremer wird dieses Ungleichgewicht, wenn wir nicht bloß auf Geräte wie Laptops, PCs & Smartphones schauen, mit denen Endnutzer täglich interagieren. Auf Routern, IoT-Geräten, Supercomputern, Servern und zig weiteren Geräten läuft GNU/Linux oder ein Unix-Derivat. Alleine unter den Top 500 stärksten Supercomputern der Welt muss man lange nach einem suchen, der Windows einsetzt. Trotzdem existiert nur sehr wenig Ransomware für GNU/Linux. Auch hier liegt Windows unverhältnismäßig weit vorne, obwohl sie dort nahezu keine Marktanteile besitzen.

Warum Windows wirklich gezielt angegriffen wird

Der Grund liegt woanders und wird gerne unter den Tisch gekehrt: Windows legt wenig Wert auf die Sicherheit seiner Nutzer. Wir reden hierbei nicht von billigen Werbeaussagen, sondern dem praktischen Handeln. Schließlich schauen sich Angreifer keine bunten Werbespots oder Prospekte an – sie handeln anhand der Tatsachen. Die Diskrepanz zwischen Reden & Handeln ist bei diesem Konzern groß. Zunehmend wird sie als solche benannt. Ein US-Senator betrachtet Microsoft als ein nationales Sicherheitsrisiko.13 Und als Teil des Problems, statt der Lösung:

Mittlerweile ist Microsoft wie ein Brandstifter, der seinen Opfern Feuerwehrdienste verkauft Senator Ron Wyden

Damit hat er den Nagel auf den Kopf getroffen. Folgende Fälle sind nur einige ausgewählte Beispiele, die klar demonstrieren, wie ignorant Microsoft beim Thema Sicherheit in der Praxis agiert:

- Zwei schwere Sicherheitsmängel wurden in Secure Boot gefunden. MS erzwingt die streitbare Technik seit Windows 11, angeblich im Namen der Sicherheit. Doch von den zwei Schwachstellen korrigierte MS nur eine. Die zweite ermöglicht es, Schadcode auszuführen – Reaktion von MS? Keine.14 Sieben Monate lang konnten Angreifer erneut eine Sicherheitslücke in Ruhe missbrauchen. Erst Anfang 2025 korrigierte der Konzern die Lücke kommentarlos.15

- Eine Sicherheitslücke ermöglichte das Umgehen der proprietären BitLocker-Verschlüsselung. MS gab an, den Mangel behoben zu haben. Doch das stimmte nicht: Unabhängige Sicherheitsforscher konnten sie weiterhin ausnutzen.16

- 2023 dasselbe Drama erneut: Eine zur Installation von Schadsoftware aktiv ausgenutzte Sicherheitslücke wird 2023 zum zweiten mal geschlossen, nachdem sie MS angeblich bereits 2021 korrigiert hatte.17

- Gier frisst Sicherheit: Beim SolarWinds Hack hatte Microsoft seine Finger im Spiel. Ein Sicherheitsproblem wurde bewusst verschwiegen, um einen staatlichen Cloud-Auftrag zu sichern. Bei der Lücke handelte es sich um eine Schwachstelle in Microsoft-Software, wodurch Angreifer in das Netzwerk eines Großkonzerns einbrechen konnten – nahezu ohne Spuren zu hinterlassen. Sie wurde von einem MS-Mitarbeiter gefunden, den man zum schweigen brachte. Weil die Schwachstelle nicht mal nachträglich korrigiert wurde, ist soll SolarWinds zum Verhängnis geworden sein.18

- Im Februar 2024 korrigiert MS eine schwere Schwachstelle im Windows-Kernel. Sie wurde von einem Sicherheitsforscher bereits im August 2023 gemeldet. Obwohl sie seit dieser Zeit von einer Hacker-Gruppe ausgenutzt wird, lässt MS seine Kunden Monatelang ins offene Messer laufen.19

- 2023 kam es zu einem neuen Negativrekord: Satte drei Sicherheitslücken in der Windows PowerShell lassen sich 11 Monate später noch immer ausnutzen, MS kümmert sich mal wieder nicht.20

- 2025 sorgten mehrere schwere Sicherheitsmängel in MS Sharepoint dafür, dass über 400 Organisationen von Ransomware infiziert werden konnten. 21

Bereits diese Beispiele zeigen sich wiederholende Muster & damit ein systematisches Versagen. Sie ließen sich mit noch vielen weiteren Szenarien ergänzen, in denen MS sich völlig ignorant zur Sicherheit ihrer Nutzer verhielt. Selbstverständlich setzt sich die Katastrophe bei den Clouddiensten, die bereits mehrfach wegen schwerer Sicherheitsmängel gehackt wurden, ebenso fort:

- Zugriffe auf per Copilot (KI) angefragte Dokumente werden nicht protokolliert, wie es versprochen wurde. Dieses massive Sicherheitsproblem verschwieg der Konzern gegenüber seinen Kunden.22

- Vertauschen & Herunter spielen hat bei Microsoft Tradition. Selbst gegenüber dem BSI (Bundesamt für Sicherheit in der Informationstechnik) verhält sich der Konzern radikal ablehnend und verweigert die Aufklärung. Nach den zahlreichen Hacks der MS Clouddienste sah das BSI daher keinen Ausweg, als Microsoft zu verklagen.23 Es geht hierbei wohlgemerkt nur um Informationen über die Sicherheitsmängel, damit das BSI Gefahr & Schaden einschätzen kann.

- Nachdem die schlecht geschützten Microsoft Clouddienste mehrfach zahlreiche Angreifer eingeladen hatten, scheitert der Konzern seit Monaten daran, die Angreifer aus dem internen Firmennetzwerk auszusperren. Unter den Kunden sind auch US-Behörden. Sie haben viel Arbeit, um den Schaden wenigstens zu begrenzen.24

Düstere Aussichten

Kriminelle haben erkannt, dass sich mit Ransomware-Angriffen auf Windows-Umgebungen sehr leicht viel Geld einnehmen lässt. Es gibt für sie daher nur einen Grund aufzuhören: Sie sind derart reich geworden, um nicht mehr arbeiten zu müssen. Das kam zwar bereits mit einer ganzen Reihe an Ransomware-Banden vor.25 Doch wie in jedem kriminellen Milieu drängen sich mehrere neue um jeden frei gewordenen Platz.

Da diese Angriffe als größte Sicherheitsbedrohung gelten, haben sie insbesondere Unternehmen bereits stark zugesetzt. Insbesondere wer unvorbereitet ist, steht danach vor großen Herausforderungen. Im schlimmsten Falle kann der Geschäftsbetrieb auch nach Wochen & Monaten nicht mehr aufgenommen werden. Oder die Rücklagen reichen nicht, um die Zeit zu überbrücken. Es kommt daher zu Insolvenzverfahren.26

Wie legale Unternehmen sind auch kriminelle Organisationen auf Profitmaximierung aus. Sie suchen daher nach Wegen, um die Zahl der Opfer zu steigern & mehr Geld aus ihnen herauszuholen. Künstliche Intelligenz wurde dort inzwischen als Werkzeug entdeckt, zukünftig dürfte es öfter zum Einsatz kommen.27

Wie sieht ein sicheres System aus?

Wir neigen ja dazu, im Rahmen unseres bekannten zu denken. Hat sich etwas normalisiert, ist es schwer, das als Problem zu erkennen. Selbst wenn es das objektiv betrachtet ist. Ein Beispiel: Rauchen war lange normal, obwohl zehntausende Menschen jährlich an den Gefahren sterben. Nichtraucher mussten sich dem unterordnen & wurden durch passives Rauchen belästigt. Wenn wir unsere Gesellschaft morgen neu aufbauen würden, wäre Rauchen darin dominierend wie früher? Wohl kaum.

Betrachten wir das Thema Sicherheit daher losgelöst von dem bestehenden Niveau mit der Frage: Wie sollte Software (z.B. ein Betriebssystem) aussehen, damit wir es als Sicher betrachten & beruhigt nutzen können?

- Sicherheit findet bereits bei der Entwicklung Berücksichtigung

- Sicherheitslücken sowie deren Auswirkungen präventiv so stark wie möglich reduzieren (z.B. Vermeiden von Komplexität, mehrere Schutzschichten, usw.)

- Der Herausgeber sucht eigenständig Sicherheitsmängel, bevor die Software bei den Nutzern landet

- Die wenigen, verbleibenden Sicherheitsmängel werden maximal schnell & wirkungsvoll geschlossen

- Transparenz über alle Vorfälle & deren Gegenmaßnahmen

- So wenig Daten wie möglich sammeln: Nur was vorhanden ist, lässt sich missbrauchen

Wie hoch ist dein Anspruch?

Bei einem Herzinfarkt zählt jede Minute. Bereits kleine Verzögerungen können schwere Schäden verursachen, bis hin zum Tod. Würden wir es akzeptabel finden, wenn jemand nach einem Herzinfarkt ins Krankenhaus eingeliefert wird und dort Stunden auf Versorgung wartet? Wohl kaum, weil der Schaden katastrophal wäre. Bereits wenn sich 10 Minuten niemand um einen akuten Vorfall kümmert, wäre das inakzeptabel. Schließlich sind das Profis, deren Job darin besteht, so schnell wie möglich zu handeln.

Schauen wir uns mit diesem Maßstab vergleichbar gefährliche digitale Szenarien an. Eine Sicherheitslücke in Windows oder anderer Software kann ab dem Moment, in dem sie eingebaut & die Software verteilt wurde, ausgenutzt werden. Ab hier besteht also Gefahr für die Nutzer. Schließlich kann jeder die Lücke ausnutzen, was auch oft geschieht (0 day Exploit).28 Wenn Microsoft davon erfährt, wie viel Zeit ist als akute Gefährdung akzeptabel? 11 Monate? 7 Monate? Für einen Konzern, der mit über 100.000 Mitarbeitern den ganzen Tag nichts anderes als Software macht?

Mein Standpunkt ist ähnlich wie beim Rettungswagen: Alles stehen & liegen lassen, um sofort zu handeln – so schnell wie möglich. Wenn Wochen oder gar Monate verstreichen, ist das definitiv nicht der Fall. Insbesondere, wenn Sicherheitsforscher sogar Microsofts Job übernehmen & die Lücken finden. Es ist absolut dreist & gefährlich, diese zu ignorieren oder mit Ausreden abzuspeisen.

So verbesserst du deine Sicherheit massiv

Da Microsoft-Produkte eine massive Gefahr für deine Sicherheit darstellen, liegt die Lösung auf der Hand: Du solltest sie um jeden Preis meiden. Ansonsten werden irgendwann deine Daten zerstört oder missbraucht, weil Microsoft lieber ihre Milliarden zählt, als Verantwortung für ihre mangelhaften Ergüsse zu übernehmen.

Stattdessen solltest du Software nutzen, bei der wir Nutzer im Vordergrund stehen: Freie Software und freie Betriebssysteme. Bei Konzernen wie MS dagegen ging und geht es nie um das beste Programm. Sondern um ein möglichst billiges, das sich teuer verkaufen lässt. Daher ist ihr Umgang mit Sicherheitslücken katastrophal: Sie zu korrigieren macht Arbeit & bringt kein Geld. Die Opportunitätskosten sind hoch, wenn die Mitarbeiter z.B. stattdessen neue Cloudfunktionen einbauen würden. Du bist dort der Spielball eines Konzerns, der nicht genug aus dir herausholen kann!

Bei freier Software hingegen steht der Nutzer zusammen mit seiner Freiheit im Fokus. Dazu gehört natürlich auch, Sicherheitslücken systematisch & zeitnah zu schließen. Mit dieser idealistischen Einstellung verzichtet sie zudem auf Gängelungen, Werbung & Zwänge. Schließlich würde all das die Freiheit des Anwenders einschränken, was die Bewegung als inakzeptabel ansieht.

Weitere Schutzmaßnahmen

Ein freies Betriebssystem ist die perfekte Basis für sichere Infrastruktur. Allerdings reicht das alleine nicht aus. Du solltest die gängige Praxis umsetzen – gemeint sind hiermit nicht Mythen, wie das bis heute verbreitete anlasslose Ändern von Passwörtern. Sondern Die vernünftigen: Etwa für jeden Dienst ein einzigartiges, komplexes Kennwort vergeben, welches in einem Passwortsafe aufbewahrt wird. Bevorzugt bieten sich freie/quelloffene Lösungen wie KeePassXC oder Bitwarden an.

Darüber hinaus solltest du deine Daten regelmäßig sichern. Und mindestens gelegentlich eine Wiederherstellung versuchen. So ist sichergestellt, dass die Backups funktionieren sowie alle Daten enthalten sind. Außerdem entwickelt sich eine Routine, ähnlich wie bei regelmäßigen Übungen für einen Feueralarm: Sollte es zum Ernstfall kommen, bist du nicht ratlos und musst lange herum suchen.

Laut eine Bitcom-Umfrage legen 33% überhaupt keine Datensicherungen an.29 Das ist gefährliches Roulette: Dateien können versehentlich gelöscht/überschrieben werden, Hardware fällt aus, Cloudanbieter ebenfalls oder gehen pleite. In all diesen Fällen droht Datenverlust, möglicherweise komplett.

Quellen

- https://www.computerworld.ch/security/studie/600-milliarden-dollar-schaden-cybercrime-1475768.html ↩︎

- https://www.swisscybersecurity.net/storys/2024-05-01/die-grenzen-der-versicherbarkeit-im-cyberraum/0lt0 ↩︎

- https://www.auswaertiges-amt.de/de/aussenpolitik/sicherheitspolitik/terrorismus-kriminalitaet/kampf-gegen-drogen-217486 ↩︎

- https://www.verfassungsschutz.de/SharedDocs/kurzmeldungen/DE/2024/2024-08-28-studie-bitkom.html ↩︎

- https://www.security-insider.de/thales-data-threat-report-2024-sicherheitsbedrohungen-weltweit-a-d5753fb43e38a39efb12b7af4f839f68/ ↩︎

- https://www.linux-magazin.de/news/kaspersky-ransomware-nimmt-dramatisch-zu/ ↩︎

- https://www.borncity.com/blog/2023/10/29/messe-essen-gehackt-ransomware-gruppe-reklamiert-boeing-hack-und-droht-mit-datenverffentlichung/ ↩︎

- https://www.linux-magazin.de/news/ransomware-boomt-in-deutschland/ ↩︎

- https://www.threatdown.com/wp-content/uploads/2025/08/TD_2025_State_of_Ransomware_EN_08072025.pdf ↩︎

- https://storage.googleapis.com/vtpublic/vt-ransomware-report-2021.pdf ↩︎

- https://www.statista.com/statistics/701020/major-operating-systems-targeted-by-ransomware/ ↩︎

- https://gs.statcounter.com/os-market-share ↩︎

- https://winfuture.de/news,153540.html ↩︎

- https://winfuture.de/news,151480.html ↩︎

- https://winfuture.de/news,148216.html ↩︎

- https://www.security-insider.de/bitlocker-verschluesselung-windows11-umgehen-a-e82bc143541d94d9f60d610b60051a11/ ↩︎

- https://windowsarea.de/2023/12/microsoft-behebt-dieselbe-sicherheitsluecke-zweimal-in-zwei-jahren/ ↩︎

- https://winfuture.de/news,143399.html ↩︎

- https://winfuture.de/news,141511.html ↩︎

- https://t3n.de/news/powershell-unsicher-microsoft-sicherheitsluecke-1570416/?utm_source=rss&utm_medium=feed&utm_campaign=news ↩︎

- https://www.borncity.com/blog/2025/07/25/sharepoint-server-0-day-schwachstelle-ueber-400-opfer-warlock-ransomware-infektionen/ ↩︎

- https://www.heise.de/news/KI-Assistent-Microsofts-Copilot-verfaelschte-monatelang-Zugriffsprotokolle-10577725.html?view=print ↩︎

- https://winfuture.de/news,142895.html ↩︎

- https://www.heise.de/news/Nach-Microsoft-Hack-muessen-US-Behoerden-gross-aufraeumen-9682556.html?view=print ↩︎

- https://winfuture.de/news,153611.html ↩︎

- https://winfuture.de/news,152682.html ↩︎

- https://winfuture.de/news,153248.html ↩︎

- https://www.golem.de/news/fuer-ransomware-angriffe-windows-luecke-wohl-wochenlang-als-zero-day-missbraucht-2406-186032.html ↩︎

- https://www.golem.de/news/datensicherungen-jeder-dritte-fertigt-keine-back-ups-an-2402-182001.html ↩︎