2016 ist das Jahr der Erpressungstrojaner, auch Cryptotrojaner oder im Fachjargon Ransoftware genannt : Bereits im Februar überschreitet deren Anzahl die Werte des Vorjahres bei weitem. Der bekanntestes Schädling heißt Locky. Laut Aussagen eines Sicherheitsforschers dem es gelang den Schädling anzuzapfen, soll er zu seinem Höhepunkt bis zu 5.000 neue Computer infiziert haben – pro Stunde. Laut Experten werden alleine in Deutschland bis zu 17.000 neue Computer von dem Schädling befallen. Bei einer derartigen Masse kaum überraschend, dass nicht nur Privatpersonen betroffen sind: Neben dem Frauenhofer Institut wurden auch mehrere Krankenhäuser in Deutschland von ihren Daten ausgesperrt. Eine Stadtverwaltung in Bayern zahlte sogar das Lösegeld in Höhe von knapp 500 Euro, da sie keine Datensicherungen hatte und somit auf die Erpresser angewiesen war.

Was sind Crypto/Erpressungstrojaner?

Es handelt sich um Schadsoftware, die Daten auf dem Computer des Opfers mit einem geheimen Passwort verschlüsselt. Die Täter geben den Schlüssel erst nach Zahlung eines bestimmten Lösegeldes heraus. Die genaue Höhe hängt vom jeweiligen Trojaner ab. Meist beläuft sich das Lösegeld aber zwischen 100 und 500 Euro. Das Prinzip ist keineswegs neu: Bereits 1989 wurde Schadsoftware verteilt, der Nutzerdaten verschlüsselt und ein Lösegeld von umgerechnet etwa 170 Euro forderte. Einziger Unterschied: Damals fand die Verteilung über Disketten statt, und das Lösegeld musste an ein Postschließfach in Panama geschickt werden.

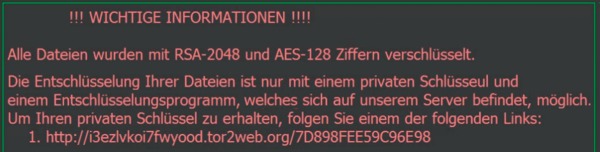

Wurde der Computer mit dem verbreiteten Locky-Trojaner infiziert, erhält der Nutzer folgende Meldung:

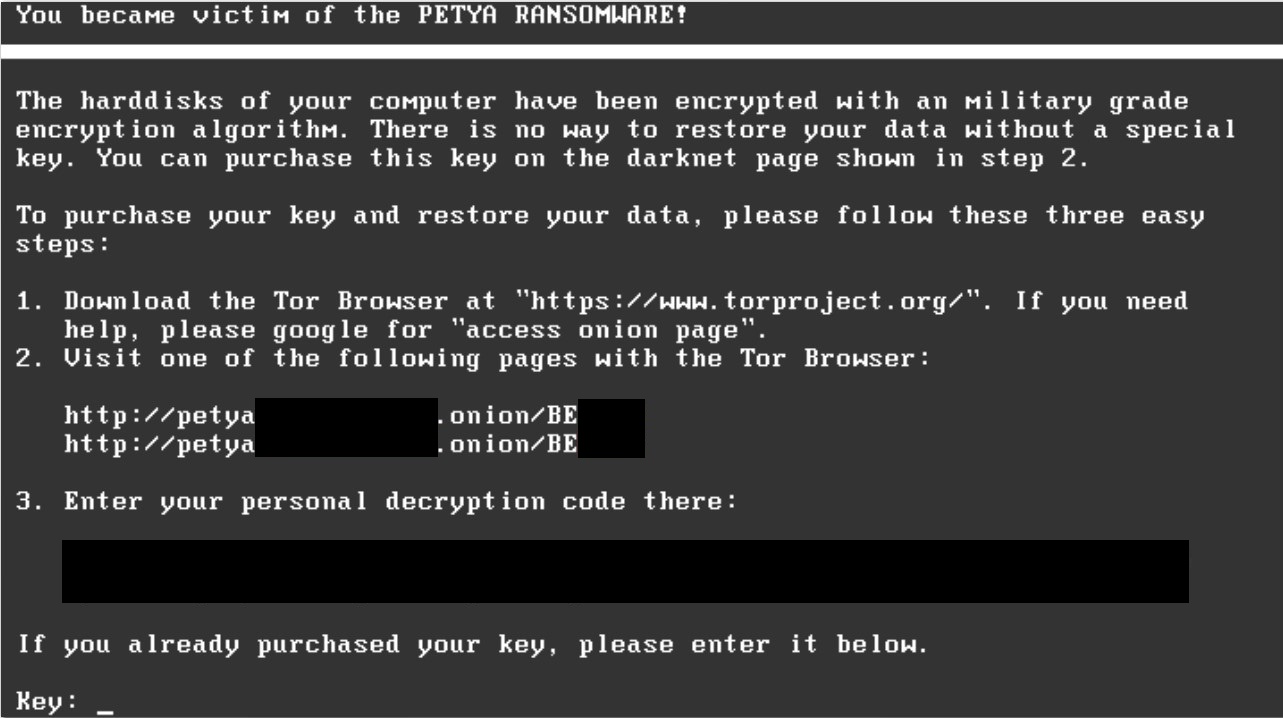

Patya verschlüsselt den gesamten PC

Die meisten Erpressungstrojaner verschlüsseln bestimmte Arten von Dateien wie Bilder, Musik Word-Dokumente, Excel-Dateien und ähnliches – Also Dateien, die mit großer Wahrscheinlichkeit einen großen (persönlichen) Wert für das Opfer haben. Seit Neuestem ist mit Petya aber auch ein neuer Schädling in Umlauf, der den MBR (Master-Boot-Record) und offensichtlich auch die gesamte Festplatte verschlüsselt. Dadurch sind nicht nur die Daten unbrauchbar, sondern alle installierten Betriebssysteme – Der Computer ist komplett unbrauchbar. Statt des Betriebssystemes wird eine Art Mini-System des Trojaners gestartet. Dieses gibt den PC erst nach Freigabe des Schlüssels ein, den man nach Zahlung des Lösegeldes erhalten soll:

Warum kommt die Crypto-Welle gerade jetzt?

Sehr wahrscheinlich aufgrund der hohen Lukratitivät dieses Geschäftes: Viele Nutzer sichern ihre Daten nur unzureichend oder gar nicht, und lassen sich daher Erpressen. Dies belegt eine iSense-Studie vom November 2015, in der weltweit insgesamt über 3.000 Personen befragt wurden. Von jenen die bereits Opfer eines solchen Angriffes waren gaben 50 Prozent an, die geforderte Summe bezahlt zu haben. 40 Prozent der befragten wären bereit, im Falle einer Infektion zu zahlen. In Deutschland sind es mit 36 Prozent kaum weniger.

Eine Erfolgsquote von 50% ist für Kriminelle ein Traum – fallen auf traditionelle Betrugsmethoden wie Phishing nur ein Bruchteil der Opfer herein. So verwundert es nicht, dass der Locky-Schädling laut BSI von einer bislang auf Banking-Trojaner spezialisierten Bande stammen soll. Mittlerweile benötigen potenzielle Erpresser auch kein großes Fachwissen mehr, um die PCs von Opfern zu verschlüsseln: Findige Programmierer haben das Potenzial erkennt und bieten neben fertigen Trojanern sogar die Bereitstellung der gesamten Infrastruktur an, die dafür nötig ist. Als Gegenleistung wird ein Anteil am erwirtschafteten Gewinn verlangt. Derartige Trojaner-Bausätze sind ab rund 500 Euro auf dem Schwarzmarkt erhältlich.

Ob die Infektionen tatsächlich erst zusammen mit Bekanntwerden ab Februar 2016 stattfanden, ist ungewiss. Ein Schädling kann sich Monate und sogar Jahre lang auf einem Computer verstecken, ohne dass der Nutzer etwas davon merkt. Aktiv wird er erst über einen Befehl aus der Ferne seines Inhabers. Es ist daher Möglich, dass zumindest ein Teil der Infektionen nicht erst im Februar stattfand, sondern bereits zuvor.

Wie werden die Schädlinge verbreitet?

Meist als Anhang in einer E-Mail, der infiziert ist. Wie genau hängt vom jeweiligen Schädling ab und variiert selbst dort mit der Zeit, da auch Trojaner sich weiterentwickeln. Der verbreitete Locky-Trojaner wurde anfangs hauptsächlich über Microsoft Office-Dokumente (Word/Excel) verbreitet, die mit schadhaftem Makro-Code verseucht waren. Diese wurden Meist an angebliche Rechnungs-Mails angehängt – beispielsweise als JavaScript-Datei im Namen eines großen Fleischwarenherstellers. Bekannt sind auch Varianten, in denen eine E-Mail verschickt wurde, die angeblich von einem Scanner stammt und das gescannte Dokument im Anhang enthalten soll. An sich also nichts neues, über Anhänge werden Viren & co. schon seit Jahrzehnten verbreitet. Ansonsten wird Locky auch über gekaperte Internetseiten oder Werbung ausgeliefert. Dafür ist eine Sicherheitslücke nötig, meist in Plugins wie Flash oder Java. Auch das ist seit längerem eine gängige Methode, um Schadsoftware zu verbreiten.

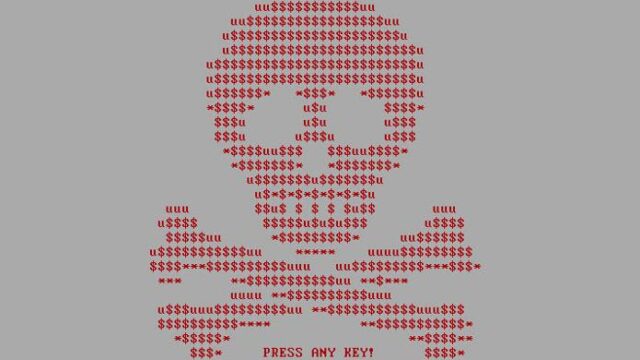

Bei Patya dagegen werden keine Anhänge verschickt: Er nutzt den US-Amerikanischen Cloudspeicherdienst Dropbox. An die potenziellen Opfer werden E-Mails verschickt, die angeblich von einem Bewerber stammen. Die vermeintlichen Bewerbungsunterlagen werden nicht wie üblich als Anhang mitgesendet. Stattdessen wird auf einen Dropbox-Link verwiesen, weil die Daten zu groß für die Mail wären. Der Schädling steckt in der Datei Bewerbungsmappe-gepackt.exe, die sich als selbstextrahierendes Archiv ausgibt. Dazu missbrauchen die Täter das Symbol bekannter Packprogramme. Wird sie geöffnet, bekommt der Nutzer statt eines Lebenslaufes jedoch einen Totenkopf zu sehen – zusammen mit obiger Nachricht, dass seine Daten verschlüsselt wurden.

Was kann ich als Betroffener tun?

In den meisten Fällen leider recht wenig: Viele Schädlinge nutzen sichere Verfahren, die aktuell erst nach Jahrzehnten oder Jahrhunderten geknackt werden könnten. Die einzige Chance um wieder Zugriff auf seine Daten zu erhalten besteht in der Bezahlung des Schutzgeldes. Dazu rät auch das amerikanische FBI. Moralisch kann man dies natürlich fragwürdig finden, da man so die Kriminellen auch unterstützt – Denn die Masche ist schließlich nur so erfolgreich, weil viele Opfer bezahlen.

Auch wenn man sich dafür entscheidet das Lösegeld zu bezahlen, ist dies noch längst keine Garantie, wieder Zugriff auf seine Daten zu erhalten: In manchen Fällen erhält man tatsächlich einen Schlüssel, in anderen aber auch nicht – schließlich macht man Geschäfte mit Kriminellen, die sich nicht zwingend an ihr Wort halten müssen. Mit etwas Pech sind also nicht nur die Daten weg, sondern auch das Geld.

Wie schütze ich mich vor solchen Trojanern?

Es gibt nur einen 100 Prozentigen Schutz: Alle wichtigen Daten regelmäßig sichern und auf externen Speichermedien wie USB-Sticks oder Festplatten aufbewahren. Wichtig ist, das Backuplaufwerk nie ständig mit dem PC zu verbinden – es sollte nur für die Datensicherung angeschlossen und anschließend wieder getrennt werden. Viele Cryptotrojaner verschlüsseln nämlich nicht nur eingebaute Festplatten, sondern alle Laufwerke die sie finden können. Netzlaufwerke sind damit eben so gefährdet wie theoretisch auch Cloudspeicher. Wobei letztere durch die in der Regel vorhandene Versionierung reparabel sein dürften.

Mit dieser Absicherung sind selbst bei einer Infektion die Daten nicht verloren. Es empfiehlt sich aber trotzdem, durch Schutzmaßnahmen und umsichtiges Verhalten eine Infektion möglichst gleich zu vermeiden – alleine schon wegen der Arbeit einer Neuinstallation, die nach einer Infektion nötig ist. Da die Verbreitungswege nicht wirklich neu sind lautet nach wie vor die wichtigste Grundregel: Keine ausführbaren Exe-Dateien aus fremden Quellen öffnen – Erst Recht nicht, wenn man keine entsprechenden Daten erwartet.

Fazit

Die grundsätzlichen Verbreitungswege der aktuell in Umlauf befindlichen Cryptotrojaner sind nicht neu. Über verseuchte E-Mail Anhänge wird seit Jahrzehnten versucht, Anwender mit Schadsoftware zu infizieren. Lediglich Patya geht mit Dropbox einen leicht abgewandelten Weg. Nutzer sollten daher verstärkt darauf achten, keine ausführbaren Dateien aus unsicheren Quellen zu öffnen sowie alle Programme aktuell zu halten – vor allem Browser-Plugins, die zusätzlich am besten noch auf Click-to-Play umgestellt werden. Und fast noch wichtiger: Von wichtigen Daten unbedingt Sicherungskopien anlegen! Nur so kann man sie vor Verlust schützen. Denn wie bei einer klassischen Personenentführung auch ist die Bezahlung des Lösegeldes längst keine Garantie, die Person bzw. Daten anschließend wieder zu sehen. In kürze werden wir euch in einem detaillierten Artikel zeigen, wie ihr einfach und Sicher eine Datensicherung anlegen könnt.

Dieses Logo zeigt der neue Trojaner "Petya", nachdem er den gesamten PC verschlüsselt hat.

Dieses Logo zeigt der neue Trojaner "Petya", nachdem er den gesamten PC verschlüsselt hat.

Aufklärung tut Not, kommt nur leider nicht oft genug bei den Leuten an!

Danke für den Artikel.

warum man seine daten an meherern unabhängigen orten speichern sollte.

Ich habe z.B. alle wichtigen Daten in einem Subversioning.

Da kann ich notfalls meine Daten wiederherstellen

Weil es genügend Szenarien gibt, die neben den ursprünglichen Daten auch die Backups vernichten können. Das fängt bei Hardwareausfällen wie beispielsweise defekten Festplatten an. Und geht über Kurzschlüsse, die von ganz anderen Geräten verursacht werden können – im schlimmsten Falle kann bereits eine kaputt gehende Glühbirne ausreichen, und alle angeschlossenen empfindlichen Elektrogeräte sind kaputt. Das geht bis hin zu sonstigen katastrophalen Schäden wie Wasserrohrbrüche oder Brände, für die man nicht mal verantwortlich sein muss. Wenn sie passieren sind die Daten hin, und lassen sich – falls überhaupt – nur über teure Spezialunternehmen wiederherstellen.

Bei Mobilgeräten wie Notebooks oder Tablets kommen dann noch ganz andere Risiken dazu: Neben dem Verlust der Geräte kann es natürlich auch hier Unfälle geben. Die Klassiker sind wohl umgestoßene Getränkegläser und Stolpern über suboptimal verlegte Kabel. Für wirklich wichtige Daten würde ich diese Risiken nicht eingehen wollen, hier machen Backups an verschiedenen physisch getrennten Orten definitiv Sinn.