Julien Bam ist ein Webvideoproduzent aus Aachen. Mit seinem gleichnamigen Hauptkanal erreicht er rund 6 Millionen Zuschauer auf YouTube und gehört damit zu den top 20 der meist abonnierten Kanäle in Deutschland.

Julien Bam verschenkt mit Elon Musk Bitcoin? Was passiert ist

Bekannt ist er vor allem für künstlerische Inhalte, Unterhaltung und Musikvideos. Viele der Abonnenten staunten daher nicht schlecht, als Julien Bam in der Nacht zum Ostermontag (18.04.2022) plötzlich einen Livestream zu Cryptowährungen und mögliche Folgen durch die Inflation startete:

Es handelte sich scheinbar um eine Gesprächsrunde mit Tesla-Chef Elon Musk. Die Konferenz wurde jedoch in ein Bild eingebunden, dass für „ARK Invest“ warb. Eine Investmentgesellschaft aus den USA, die Anfang 2021 Kapital in Höhe von 50 Milliarden US-Dollar verwaltete. Ein Teil davon in ETF-Fonds.

In den vermeintlichen YouTube Live-Streams geht es jedoch nicht um Investments: Angeblich verschenken Cathie Wood (CEO von ARK Invest) und Elon Musk zusammen jeweils 50.000 Etherum und Bitcoin, um die Verbreitung von Cryptowährungen zu fördern. Man soll dafür einen bestimmten Betrag in einer der Cryptowährungen senden und erhält das doppelte zurück. Wer etwa 1 Ether schickt, soll 2 zurück erhalten:

Wie immer gilt: Was zu schön klingt um wahr zu sein, ist es meistens auch. Es finden sich keine offiziellen Informationen dazu, dass beide Cryptowährungen verschenken – noch dazu derart hohe Summen. Ähnlich wie bei den E-Mails, in denen ein Kronprinz 10.000 US-Dollar möchte um an seine Milliardenschätze zu kommen, gehen die Opfer leer aus.

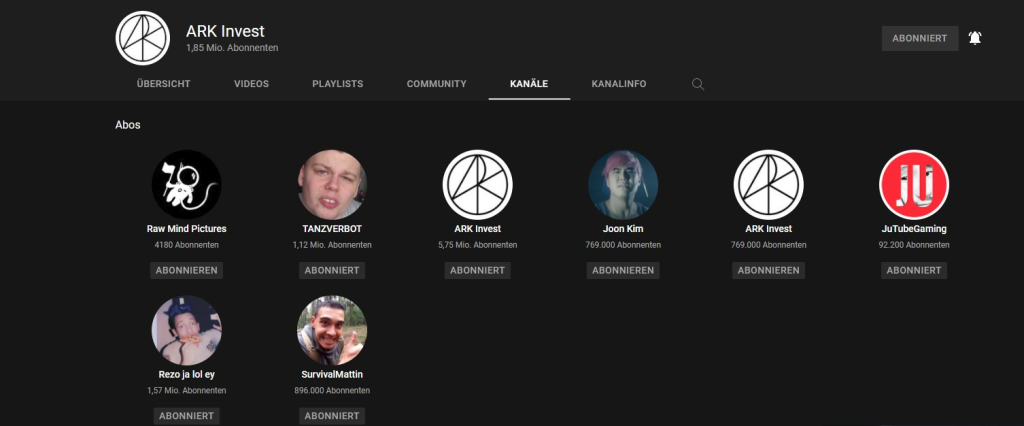

Um noch seriöser zu wirken, wurden Haupt- und Zweitkanäle von Julien Bam in „ARK Invest“ umbenannt. Sämtliche bestehenden Videos hat der Angreifer privat gestellt oder gelöscht:

Es gibt keine Hinweise darauf, dass Elon Musk tatsächlich Bitcoin verschenkt – noch dazu eine derart hohe Summe. Im Gegenteil: Bereits 2020 wurden der Name von Elon Musk missbraucht, um Geld mit angeblichen Bitcoin-Geschenken zu ergaunern.

Wie waren seine Google/YouTube-Zugänge geschützt?

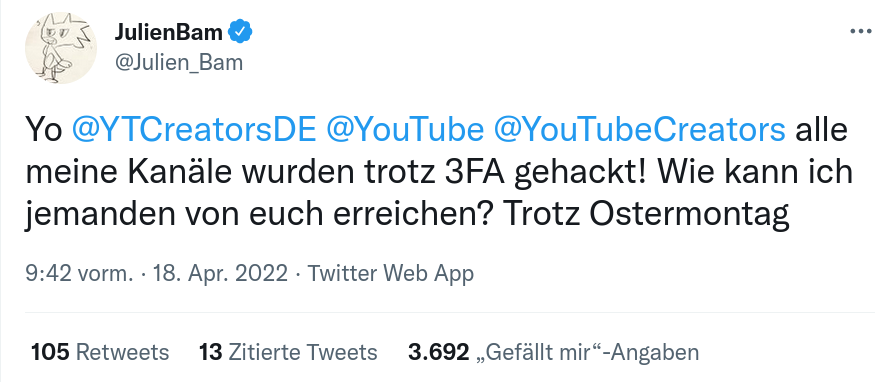

Am Morgen des folgenden Montags bemerkte Julien Bam die Ereignisse und versuchte YouTube zu kontaktieren. Laut eigenen Aussagen soll er 3-Faktor Authentifizierung genutzt haben. Es gibt verschiedene Kategorien von Authentifizierungsfaktoren:

- Wissen – etwa Benutzername, Passwort, Pin und ähnliches

- Besitz – Generierte Einmalpasswörter (etwa OTP per Handy-App), USB-Sticks wie YubiKey, Ausweise etc.

- Biometrische Merkmale – Fingerabdruck, Gesichtserkennung, Stimmerkennung oder komplexere Verfahren wie Fetina- und Irisscans, die verschiedene Muster (etwa in der Netzhaut) verwenden

Bei der 2-Faktor Authentifizierung kombiniert man Wissen (#1) und Besitz (#2). Zusätzlich zum Passwort muss man also z.B. den Pin-Code aus einer Smartphone-App eingeben. Dies habe ich bereits für die Absicherung von SSH vorgestellt. Wie genau Julien Bam seine Konten geschützt hat, ist leider nicht bekannt. Seinem Tweet nach muss er zusätzlich jedoch noch eine Form von biometrischen Merkmalen (#3) genutzt haben. In welcher Form kann man nur mutmaßen, etwa zur Entsperrung des 2FA Handys. Grundsätzlich erhöht jeder Faktor die Sicherheit, da nur eine Methode aus der jeweiligen Kategorie genutzt wird. Wenn man also zu einem Passwort noch einen (statischen) Pin-Code angibt, bleibt das 1-Faktor Authentifizierung.

Wie konnte das passieren, wenn er nicht nur 2FA sondern sogar 3FA nutzt?

Es gibt recht viele Wege – der Grund: Multi-Faktor Authentifizierung schützt zwar gegen einige Angriffsmöglichkeiten und ist daher wichtig. Aber bei weitem nicht gegen alle. Die größte Schwachstelle ist der Benutzer selbst und ein direkter Angriff des eigenen Gerätes, dass ja völlig berechtigt auf ein Konto zugreifen darf.

Methode #1 Soziale Manipulation/Social Engineering

Durch Manipulation bringt man das Opfer dazu, die Multi-Faktor Authentifizierung auszuhebeln. Beispielsweise gibt sich der Angreifer als Support-Mitarbeiter von Google aus und erzählt eine bedrohlich klingende Geschichte, die sofortiges Handeln erfordert: Das Konto wurde angeblich gekapert, aber der Mitarbeiter könne das verhindern, wenn das Opfer seine 2-Faktor App öffnet und dem Mitarbeiter den Code übermittelt. Ironischerweise wird der Angriff dadurch erst möglich gemacht.

Dies ist natürlich ein stark vereinfachtes Beispiel. Professionelle Angreifer gehen hier – vor allem bei lohnenswerten Zielen – durchaus professioneller vor und erfinden wenn nötig eine ganze Historie, damit die Geschichte für das Opfer plausibel klingt und darauf eingeht. Beispielsweise analysiert man das Umfeld des Opfers und baut echte Namen/Geschehnisse ein, die Glaubwürdigkeit ausstrahlen.

Man sollte sich nicht von der Banalität dieser Methode täuschen lassen. Bis heute fallen immer wieder verschiedenste Opfer darauf hinein. Bei weitem nicht nur die Oma, die einem angeblichen Enkel zehntausende Euro überweist. Beispielsweise schaffte es ein Jugendlicher, durch Soziale Manipulation Zugriff auf das E-Mail Konto des CIA-Direktors zu erhalten. Gut durchgeführt kann ein solcher Angriff sehr effektiv sein und sämtliche technische Schutzmaßnahmen durchbrechen.

Methode #2 Die Sitzung wird durch ein legitimes Gerät gekapert

Der Computer des Opfers hat Zugriff auf das YouTube-Konto – schließlich bestätigt das Opfer hier selbst die Multi-Faktor Authentifizierung, um den Dienst nutzen zu können. Meist ist dies nicht bei jedem Vorgang nötig, sondern aus Bequemlichkeit und Zeitersparnis nur auf neuen Geräten oder nach einem längeren Zeitraum.

Infiziert man dieses Gerät mit Schadsoftware (etwa über eine verseuchte E-Mail, Werbeanzeige oder ähnliches), kann man diese Sitzung missbrauchen. Schon eine gekaperte Erweiterung im Browser würde dafür ausreichen, es muss nicht mal das gesamte System kompromittiert sein.

In beiden Fällen kann man es sich vereinfacht gesagt so vorstellen, dass das Opfer sich nichtsahnend im Browser einloggt mit Multi-Faktor Authentifizierung. Im Hintergrund steuert die Schadsoftware den Browser „fern“, sodass mit seinem eingeloggten Konto entsprechend Unsinn getrieben werden kann.

Methode #3 Schadsoftware auf dem Mobilgerät

Handys werden oft als zweiter Faktor genutzt. Sicherheitstechnisch sind sie leider oft bescheiden abgesichert, teils nicht mal die aktuellsten Updates installiert. Schadsoftware konzentriert sich daher mittlerweile auch auf Mobilgeräte. Ist ein Handy infiziert, kann man dort etwa den Multi-Faktor Code abfangen oder ggf. sogar deaktivieren.

Methode #4 Drittanbieter-Dienste kapern, z.B. SIM-Swapping

Einige Dienste erlauben das Hinterlegen der Handynummer, um darüber Zugriff auf sein Konto zu bekommen. Meist wird eine SMS mit einem Code verschickt. Er dient zum Anmelden als Multi-Faktor oder um das Passwort zurück zu setzen. Beim SIM-Swapping kapert man die SIM-Karte des Opfers. Durch Datenlecks wie z.B. von Facebook ist es teils nicht mal schwer, an die Handynummer heran zu kommen. Damit lässt sich dann beispielsweise beim Anbieter in Kombination mit Sozialer Manipulation eine Ersatzkarte an eine gefälschte Adresse senden. Dadurch kann der Angreifer den Code abfangen und erhält Zugriff auf das Konto.

Fazit

Welche der Varianten geschehen sind, ist derzeit noch unklar. Laut eines Instagram-Posts wurde auf dem Computer von Julien Bam versucht Cryptowährung zu schürfen. Das spricht für Variante 2. Was ihr aus diesem Fall mitnehmen solltet: Multi-Faktor Authentifizierung ist wichtig, aber reicht als alleiniger Schutz nicht aus. Die Geräte müssen nach wie vor abgesichert werden. Vor allem bei wichtigen Zugängen ist es zudem sinnvoll, Komfortfunktionen zu hinterfragen bzw. auf einen sinnvollen Kompromiss zwischen Bequemlichkeit und Sicherheit einzustellen.

Natürlich muss nicht jedes Konto höchstmöglich abgesichert werden. Zumal man bei einem Unternehmer wie Julien Bam, der mit seiner Reichweite Millionen verdient, sicher ein anderes Schutzniveau nutzen sollte, als für das private Hobby-YouTube-Konto.