Die Antivirus-Industrie hat euch seit 20 Jahren belogen: Das sagte keine geringerer als die Geschäftsführerin von Trend Micro – schon 2008.1 Trotzdem behaupten selbst renommierte Quellen, ein Virenschutz sei für die Sicherheit unverzichtbar. In Unternehmen gehört er oft zur Standard-Ausstattung. Bieten Virenscanner überhaupt Schutz? Existieren bessere Alternativen? Mit über 90 Quellen wirft dieser Beitrag einen umfassenden Blick auf die dunkle Seite der Antiviren-Industrie bis heute, abseits von bunten Werbeversprechen. Sie sieht deutlich düsterer aus, als es viele Hersteller bis heute mit ihrem Buzzword-Bingo suggerieren.

Wie funktionieren Antivirenprogramme?

Auf Desktop-Computern und Laptops wird seit ich denken kann von vielen ein Antivirenscanner empfohlen. Der ursprüngliche Gedanke dabei: Die Hersteller der Programme sammeln Prüfsummen (Fingerabdrücke) von Viren, Trojanern und anderer bekannten Schädlingen in einer Datenbank. Das Antivirenprogramm prüft alle Inhalte auf dem lokalen Computer, ob sie mit den bekannten Virensignaturen überein stimmen. Man kann es sich vorstellen wie beim Check-in am Flughafen: Alle Passagiere werden mit verschiedenen Listen von bekannten, gesuchten Kriminellen abgeglichen. Nur wenn es keine Treffer gibt, dürfen die Personen an Board.

Das Flugzeug ist damit aber nicht 100% frei von kriminellen, sondern von bekannten Kriminellen. Jemand der z.B. mit einer falschen Identität eingecheckt hat oder bisher nicht erwischt wurde, befindet sich in keiner Fahndungsdatenbank und wird folglich an Board gelassen. Dieses Problem haben auch die Antivirenscanner: Neue Schadsoftware erkennen sie oft nicht sofort, sondern erst nach einiger Verzögerung – wie Banditen an der Einlasskontrolle. Und das ist ein ernstes Problem: Das Bundesamt für Informationssicherheit (BSI) stellt auf Seite 13 ihres Berichtes von Mitte 2021 bis Mitte 2022 durchschnittlich rund 319.000 neue Varianten von Schadprogrammen fest – pro Tag. Während du erst den Anfang des Beitrags gelesen hast, sind schon hunderte neue Schädlinge in Umlauf.2

Erkennungsrate: Top oder Flop?

Es ist daher sehr schwierig, objektiv zu messen, wie hoch die Erkennungsquote wirklich ist. Die Stiftung Warentest ermittelte bei einem 2012 durchgeführten Test von 18 Antivirenscannern mit 1.800 Schädlingen Erkennungsquoten von 36 bis 96%.3 Der Vizechef von Symantec gab 2014 zu, dass Antivirenscanner nur durchschnittlich 45% aller Angriffe erkennt – und sprach aufgrund dieser schlechten Quote vom Tot der Branche.4 Noch desaströser war das Praxisexperiment vom Sicherheits-Blogger Brian Krebs: Er hatte alle Schadsoftware der Uni Alabama at Birmingham auf Virustotal hochgeladen. Dort werden sie mit einer Vielzahl von Antivirenscannern geprüft. Die durchschnittliche Erkennungsrate lag bei rund 25%.5 Ein direkter Vergleich ist aufgrund der unterschiedlichen Messmethoden schwierig. In jedem Falle zeigen die Ergebnisse: Ein Großteil der bekannten Schadsoftware wird nicht zuverlässig erkannt.6

Um das zu verbessern, wurde versucht, das bislang reaktive Vorgehen durch ein proaktives zu ergänzen: Neben bekannten Signaturen schaut sich der Virenscanner an, ob ein Programm irgendwie verdächtig ist. Bei einer heuristische Analyse wird versucht, den Quellcode zu dekompilieren. Stimmt ein gewisser Prozentsatz mit bekannter Schadsoftware überein, stuft man sie ebenfalls als schädlich ein. Oder der Virenscanner überwacht, was ein Programm tut. Bestimmte Verhaltensweisen führen zu einer Erkennung als Virus. Theoretisch sollen damit auch neue, bisher unbekannte Varianten sofort erkannt werden. Hier entfernt man sich aber zunehmend von einer seriösen, auf Fakten basierten Bedrohungsabwehr, wodurch eine hohe Fehlerrate entsteht. Zeitgleich lässt sich diese schon damals als angeblich revolutionär beworbene Technik auch heutzutage noch immer recht leicht austricksen.7

Die Probleme

Unabhängig davon, ob wir nun 36% oder über 90% Erkennungsrate haben: Im weniger schlechtesten Falle kommen mindestens tausende Schädlinge durch – pro Tag und trotz Virenscanner. Gerade die, wo nicht erkannt werden, sind unter Umständen genau jene, welche im eigenen Land am verbreitetsten sind.8 Selbst wenn man Labortests glauben mag, in denen die besten über 99% Erkennungsrate lieferten, sagt das in der Praxis wenig. Schon einer reicht, um eure Daten zu verschlüsseln, zu klauen, in eurem Namen Straftaten zu begehen usw.

Nun kann man argumentieren, dass selbst vom schlechtesten Antivirenprogramm ja mehr als nichts gefunden wird – also kann es im Zweifel nicht schaden? Übersehen wird hierbei, welche Macht und Komplexität solche Programme mitbringen. Sie enthalten Code für extrem viele Dateiformate, um prüfen zu können, ob etwas schädliches drin ist. Das ist ein Risiko, weil viele Formate eben auch Sicherheitslücken enthalten. Antivirenprogramme laufen mit hohen Rechten, um alles auf dem Computer anschauen zu dürfen. Sie nisten sich tief ins System ein. Durch Sicherheitslücken in Virenscannern erlangen Angreifer oft volle Rechte ohne Zutun des Nutzers.910111213141516171819202122232425262728 Teilweise ermöglichen sie das Zerstören von Daten2930 oder helfen Schadsoftware bei der Infektion.3132 Es gibt Fälle, in denen der Besuch einer präparierten Seite ausreicht, um beliebigen Schadcode auf dem System des Opfers ausführen zu können.3334 Bei Microsoft wurde Beispielsweise die Liste von Ausnahmen nicht geschützt: Viren & co. konnten sich somit einfach selbst als Ausnahme eintragen, um vom Virenscanner vollständig ignoriert zu werden. Der Konzern hielt es nicht einmal für nötig, die Nutzer darüber zu informieren. 35 Dies ist besonders brisant, weil Microsoft ihren eigenen Antivirenscanner in Windows 10/11 integriert und automatisch aktiviert haben. Auch in anderen Fällen gelang es Angreifern, durch Fehler in der Antivirensoftware diese abzuschalten, um ungestört Schadcode ausführen zu können.36

Schwere Mängel: Mehr Alltag als Ausnahme

Und Schwachstellen sind keine Seltenheit. Trend Micros brachte es in einem Update auf satte fünf Sicherheitsmängel – bei zwei davon war bekannt, dass sie vor Verfügbarkeit einer Korrektur bereits ausgenutzt wurden (0day Exploit).37 Es passiert teilweise sogar, dass Hersteller mehrere Anläufe brauchen, um diese wirklich abzudichten. Bei Avast waren es vier Anläufe für insgesamt zehn kritische Sicherheitsmängel.38 Obwohl diese Software besonders sicherheitskritisch ist, machen solche Fälle deutlich, wie erschreckend niedrig die Sicherheitsvorkehrungen sowie Standards dort sein müssen. Von keiner Reinigungsfachkraft, die zum Mindestlohn angestellt ist, würde man es sich bieten lassen, dass sie zehn schwere Fehler begeht und 4x nachbessern muss. Besonders zerstörerisch war eine 2020 entdeckte Schwachstelle, die nicht mal nur auf ein bestimmtes Antivirus-Produkt beschränkt war: Sage und schreibe 28 Antivirenscanner besaßen Sicherheitsmängel, wodurch Angreifer beliebige Dateien löschen konnten – inklusive Teile des Antivirenprogramms selbst.39

Dank der WikiLeaks-Enthüllungen wissen wir auch, was der Auslandsgeheimdienst der USA von Antivirensoftware hält. Sie haben sich verschiedene angeschaut, mit meist sehr ernüchternden Ergebnissen: Comodo sei eine Nervensäge in damals älteren Versionen, die neueren dagegen deutlich leichter zu knacken. Avira sei etwa typischerweise leicht um zugehen. F-Secure sehen sie als ein Produkt der unteren Kategorie, dass ihnen kaum Schwierigkeiten bereite. Bei AVG fanden sie einen Trick, der als „total süß“ beschrieben wurde. Kaspersky ließ sich ebenfalls durch eine Schwachstelle austricksen.40

Noch mehr Gefahren: Keine neue Erkenntnis

Dies sind nur ein paar der extremsten Beispiele aus der letzten Zeit. Da Antivirenprogramme auch gerne in den Datenverkehr eingreifen, um ihn zu überwachen, sorgen sie auch an anderer Stelle für Gefährdung: Bei Kaspersky etwa erhielten unbefugte Dritte Zugriff auf den Surfverlauf.41 Avast Antivirus verkaufte die Daten seiner Nutzer sogar über ein Tochterunternehmen.42 Es gibt noch viele weitere Fälle, sowohl aktuellere als auch ältere.43 So entdeckten beispielsweise bereits 2007 Sicherheitsforscher die Antivirenscanner als Einfallstor und stellten seit längerem eine schlechte Qualität bei deren Sicherheit fest.44 2009 ergab eine Umfrage unter Administratoren, dass 3/4 dem Antivirenschutz nicht vertrauen. Er werde oft nur aus Gründen der Compliance eingesetzt.45 Daran änderte sich auch Jahre später wenig.46

BitDefender illustrierte dies mit zlib: Die Bibliothek wurde dort eingebaut, um Archive entpacken und prüfen zu können. Allerdings in einer schon damals uralten Version aus dem Jahre 1998. Sie enthielt eine schwere Sicherheitslücke, die bereits seit 2005 bekannt war. BitDefender versäumte es nicht nur viele Monate, diese Updates einzuspielen. Der Hersteller von Antivirenprogramme wurden von den Sicherheitsforschern mehrfach auf das Problem aufmerksam gemacht. Selbst danach haben sie die Sicherheitsmängel nicht behoben, sondern schlichtweg ignoriert. Als über ein Jahr lang keine Reaktion erfolgte, veröffentlichten die Entdecker ihren Fund.47

Auch 2014 war das Urteil desaströs: Bei einer Untersuchung von 17 Antivirenprogrammen wurden in 14 Sicherheitsmängel entdeckt. BitDefender hob sich zwar als besonders Fehlerhaft hervor. Doch die anderen Programme waren kaum besser und enthielten ebenfalls schwere Sicherheitslücken, die Angreifern eine erfolgreiche Infektion mindestens erleichtert oder sogar überhaupt erst möglich macht. Der Sicherheitsspezialist Thierry Zolle zeigte sich schockiert: Er hatte 2007 und 2009 ebenfalls Antivirenscanner auf Schwachstellen untersucht. Teile der 2014 von Kollegen entdeckten Funde waren die gleiche Art von Fehlern, wie bei seiner damaligen Analyse.48 Es hat sich sieben Jahre später also nichts getan.

Der Pentester Jérôme Nokin hielt 2013 einen Vortrag mit dem (übersetzten) Titel „Verwandle dein verwaltetes Anti-Virus in mein Botnetz“. Darin untersuchte er McAffee und Symantec, die sich an Unternehmenskunden richten. Darin fand er verschiedene Schwachstellen, unter anderem SQL-Injection & Directory Path Traversal sowie zwei Wege, um durch die Antivirensoftware Code ausführen zu können – spätestens hier also ein Totalschaden. Dabei zeigte er unter anderem auf, wie mehrere für sich genommen weniger kritische Schwachstellen in Kombination zu einer Übernahme der kompletten Systeme führen. Die Qualität ist in jenen Produkten, die sich explizit an Unternehmen richten, somit ebenfalls nicht besser.49

Statt daran irgend etwas zu verbessern, wird der Kundenkreis erweitert: 2019 sorgte Samsung für Aufsehen mit der Empfehlung, man solle seinen smarten Fernseher alle paar Wochen mit einem Antivirenprogramm überprüfen lassen – das sei wichtig, damit er reibungslos funktioniert.50

Wir verlagern die Antivirenprogramme in die Cloud!

Der Hype, alles in die Cloud zu schieben, machte auch vor Antivirenscannern nicht halt. Ist dort nun alles besser? Hier muss man differenzieren zwischen klassischen Antivirenprogrammen, die nach wie auf dem Computer installiert werden und Dateien des Nutzers in deren Cloud laden. Dies ist eher eine Art Ergänzung zu den klassischen Techniken: Die Software entscheidet, welche Dateien sie für verdächtig hält. Über die Cloud hat der Antivirenhersteller Zugriff auf solche Daten und kann diese weiter analysieren. Dem Abfluss von sensiblen Daten ist damit allerdings ebenfalls Tür und Tor geöffnet: So landeten beispielsweise bereits 2014 geheime Daten des US-Geheimdienstes NSA bei Kaspersky, einem russischen Unternehmen.51

Als politische Reaktion folgte damals ein Verbot von Kaspersky auf Systemen der Regierung. Das zugrunde liegende Problem wird damit jedoch nicht gelöst: Viele Antivirenprogramme entscheiden eigenmächtig, welche Dateien des Nutzers sie als verdächtig erachten und an die Server des Herstellers übermitteln. Als Nutzer kann man nur darauf vertrauen, dass der Anbieter diese Daten nicht missbraucht oder weitergibt.52 Schon durch Partnerschaften ist letzteres nicht der Fall. So hat Microsoft bereits seit 2016 eine Partnerschaft mit FireEye, die ebenfalls Zugriff auf Telemetriedaten enthalten. Datenlecks sind in der Branche ebenfalls kein Fremdwort.53 Auch muss man auf den Schutz dieser fremden Server hoffen, damit unbefugte dort keine Dateien stehlen können.54

Avast hat ihre Qualifikation dafür besonders deutlich unter Beweis gestellt: Ihr Netzwerk wurden gehackt und haben den Angriff über Monate hinweg lang nicht bemerkt.55 Wie glaubwürdig macht sich damit ein Unternehmen, das behauptet, Sicherheitsprobleme in Echtzeit zu erkennen und zu beheben?

Auch bei anderen Antivirenprogrammen ist die Cloud-Anbindung ein Problem. Da die dortigen Sandboxen oft Netzwerkzugriffe erlauben, können sie sogar hervorragend dafür missbraucht werden, um Daten vom PC des Opfers zu klauen: Die Schadsoftware erzeugt eine Datei mit den Daten, welche man herausschmuggeln will. Das Antivirenprogramm lädt sie unauffällig in die Hersteller-Cloud. Durch das dortige Ausführen kann sie wiederum ihre erbeuteten Daten an einen Server des Angreifers übertragen.56

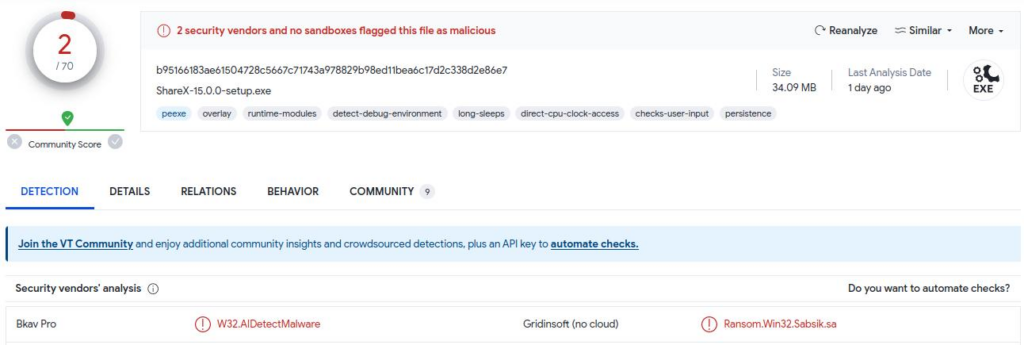

Dienste wie Virustotal verlagern den kompletten Prüfprozess auf die Server des Anbieters. Sie sind dazu gedacht, um einzelne Dateien prüfen zu lassen. Das Konzept klingt erst einmal sinnvoll: Die hochgeladenen Dateien werden von dutzenden (derzeit 70) Antivirenprogrammen geprüft. Man erhält einen Bericht, welcher Virenscanner etwas gefunden hat. Das bringt seine eigenen Herausforderungen mit sich: Manche erkennen eine Datei als Schadsoftware, andere nicht. Aufgrund der o.g. Probleme gibt es nicht selten immer irgend einen Scanner, der glaubt, etwas gefunden zu haben. Selbst bei nachweislich harmlosen Programmen wie dem ~9 Monate alten ShareX für Bildschirmfotos. Ab wann ist eine Datei aber wirklich gefährlich? Wie viele von 70 Scannern müssen anschlagen? 5? 10? Die Hälfte? Alle? Diese schwierige Interpretation bleibt dem Nutzer überlassen.57

Wie bei allen Diensten, die von Fremden betrieben werden, ist auch dieser nicht ohne Risiken: 2022 konnte jeder bei Virustotal einbrechen, eigenen Code ausführen und hatte damit Vollzugriff auf die Systeme zur Analyse der hochgeladenen Dateien.58 Selbst ein Konto kann jedoch für einige schon problematisch sein: Erst 2023 kam es zu einem Datenleck in der Nutzerdatenbank. Dadurch wurden Namen und E-Mail Adressen von rund 5.600 Kunden öffentlich bekannt. Darunter sind zahlreiche, die solche Informationen lieber nicht öffentlich sehen wollen – beispielsweise Nachrichten- und Geheimdienste von Deutschland sowie den USA.59

Bei anderen Diensten waren die hochgeladenen Inhalte sogar für jeden einsehbar. Dadurch wurden sensible, personenbezogene Unterlagen wie Bewerbungen, Arbeitsverträge und sogar Unfallgutachten sowie Arztberichte öffentlich. Vertrauliche Inhalte auf solchen Seiten hochzuladen, wie etwa eingehende E-Mail Anhänge, ist also keine gute Idee.60

Im Zuge des aktuellen KI-Hypes auch interessant: Bei den Cloudscans wird seit einigen Jahren zunehmend auf maschinelles Lernen zurückgegriffen. Das Update-Programm des Dolphin-Emulators für GameCube/Wii-Konsolen erkennt Microsofts Antivirenscanner als Malware, weil er automatisch Programme aktualisiert, was ja sein legitimer Zweck ist. Es war aber unklar, wie das neurale Netz zu diesem Fehler kommt. Sie wissen daher nicht, wie sie das korrigieren sollen und pflegen daher stattdessen das Dolphin Update-Programm als manuelle Ausnahme nach. Dies gilt aber nur für die aktuelle Version. Sobald sie was am Updater verändern, wird der Windows Defender es wieder fälschlicherweise als Schadsoftware erkennen…61

Legitime Werkzeuge müssen Methoden von Schadsoftware nutzen

Weil falsche Alarme keine Seltenheit sind, ist es interessant zu sehen, wie betroffene Entwickler damit umgehen. Ein prominentes Beispiel ist die IT-Zeitschrift c’t: Über Nacht hielten zahlreiche Antivirenscanner eine von Ihnen für die Leser entwickelte Software plötzlich für schädlich. Sogar die Browser selbst verweigerten schon das Herunterladen. Hier machte sich die Heuristik bemerkbar, die bestimmte Verhaltensweisen pauschal als Trojaner zu werten scheint – unabhängig vom Kontext, da sie in diesem Falle legitim waren. Teilweise ersparen sich die Hersteller sogar eine eigene Analyse und kopieren die Ergebnisse der Konkurrenz, wenn diese eine Datei als schadhaft erkannt hat.

Einen zentralen Weg zur Meldung eines falschen Fundes gibt es nicht: Man muss also jeden Anbieter, der angeblich etwas gefunden hat, über unterschiedliche Kommunikationskanäle händisch kontaktieren – sofern er dies denn erlaubt. Manche bieten überhaupt keinen Weg, um Fehlalarme zu melden oder dieser kam nicht an. Und auch wer Meldungen annimmt, reagiert nicht immer. Teilweise wurden sie wegen eines nicht näher beschriebenen Sicherheitsproblems schlichtweg abgelehnt, oder es erfolgte keine Reaktion. Kurzum: Viel Arbeit und wenig Aussicht darauf, den Fehlalarm überall abstellen zu können – obwohl es sich bei der Software von c’t um quelloffene Software handelte, die man überprüfen konnte. Zumal sich die Ergebnisse mit der Zeit unterscheiden und ggf. weitere Meldungen notwendig werden.

Schlussendlich sah Heise jedoch keinen anderen Weg, als die Antivirenscanner mit einem Trick zu überlisten: Statt die Binärdatei (Windows Exe) direkt anzubieten, wurde sie in ein ZIP-Archiv verpackt und dieses wiederum mit einem simplen Passwort geschützt. Dies können sie nicht auspacken und somit erfolgt keine Analyse – man umgeht die Programme schlichtweg. Hier sind natürlich auf Wegen, welche auch von Kriminellen gegangen werden. Schließlich möchten sie auch ihre Schadsoftware vor Antivirenprogrammen verstecken.62 Interessant ist so etwas insbesondere für Schwachstellen in Antivirensoftware, die z.B. das Manipulieren der Ausnahmeliste ermöglicht: Ein Schadprogramm kann sich selbst als erlaubte Ausnahme festlegen und erst dann die schädlichen Bestandteile auspacken, die zum Schutz vor Entdeckung mit einem Passwort geschützt wurden. Oder noch besser: Gleich den Virenscanner selbst verwenden, wie es bei Rising passierte.63

Wer Googles Programmiersprache Go nutzt, muss damit rechnen, dass selbst ein nahezu leeres „Hello World“ Programm von Antivirenprogrammen als Schadsoftware erkannt und blockiert wird. Hier zeigt sich: Es wird offensichtlich keine inhaltliche Analyse gemacht. Eine ungewöhnliche Binärdatei, die weniger Verbreitet ist als die anderer Compiler, reicht bereits aus6465 – nach dem Motto: Der Schwarze unter lauten Weißen wird schon was verbrochen haben, sonst wäre er ja nicht schwarz…

Konflikte

Lokal installierte Antivirenprogramme greifen tief in das Betriebssystem ein, um an vielen Stellen überwachen zu können. Das bleibt nicht ohne Folgen: In weniger schlimmen Fällen verursacht das nur Leistungsprobleme beim Arbeiten.6667 Es kann auch zu Konflikten mit anderen Programmen kommen, wie jüngst der unter Windows verbreitete Acrobat Reader zeigte: Adobe blockiert die Injektionen, mit der Antivirenscanner versuchen, andere Software zu überwachen. Somit können diese keine PDF-Dateien analysieren, die mit dem Acrobat Reader geöffnet wurden – doppelt gefährlich für Nutzer, die sich arglos auf den Schutz ihrer Antivirensoftware verlassen.68

Symantecs Antivirus fiel schon mehrfach damit auf, verschiedene andere Programme zu beschädigen: 2019 war sogar die Update-Funktion des Betriebssystems betroffen. Unter MacOS startete im gleichen Jahr der Webbrowser Google Chrome nicht mehr und nach der Installation von Windows Updates klagten Nutzer über Bluescreens. Gegen Ende 2019 brachte Symantecs Schutzlösung die Browsertabs von Google Chrome auch unter Windows zum Absturz. Damit betroffene wieder im Web surfen konnten, half nur die Deaktivierung der Sandbox. Ironischerweise handelt es sich dabei um eine Sicherheitsfunktion von Google, die Seiteninhalte isolieren soll.69 Durch das Sperren von Dateien konnte Chrome eine Zeit lang keine Lesezeichen speichern. Workaround: Mehrfaches Aufrufen der Funktion.70 AVG hat es ebenfalls bereits geschafft, die vom Nutzer im Browser gespeicherten Passwörter zu beschädigen.71

Es ist grundsätzlich Problematisch, wenn Antivirenprogramme wild Dateien sperren, womit andere Software nicht gerechnet. Damit habe ich selbst schon schlechte Erfahrungen gemacht, vor allem auf Servern. Auch auf dem Desktop gibt es zahlreiche Beispiele von fehlerhaften Antivirenprogrammen, die zu verschiedenen Problemen geführt haben. Auffällig oft erkennen sie Teile von Windows selbst als angebliche Schädlinge, wodurch ggf. die Windows-Installation zerstört wird.727374757677 Ebenfalls nicht zu verachten ist das Blockieren von Windows Updates selbst. In zahlreichen Fällen konnten offizielle Microsoft Aktualisierungen nicht installiert werden. Immer wieder betrifft dies Sicherheitsupdates, etwa bei Meldown-Spectre. In diesem Falle sind die Computer ohne Antivirenscanner gegen die Schwachstellen geschützt, jene mit jedoch weiterhin angreifbar.787980

Ein ähnlicher Konflikt ergibt sich bei Verschlüsselung: Verschiedene Schutzprogramme, darunter u.a. Antivirenscanner, versuchen seit Jahren, geschützte Verbindungen wie z.B. HTTPS aufzubrechen. Sonst können sie nicht hinein schauen. Dadurch können sie aber nicht nur überwachen und somit potenziell Daten abfließen lassen.81 Viel schlimmer: Sie schaffen Sicherheitsrisiken. 13 von 29 untersuchten Antivirenprogrammen klinkten sich in TSL-Verbindungen ein. Bei fast allen verschlechterte sich dadurch die Sicherheit, weil TLS beim Handshake aushandelt, welche Verfahren verwendet. Ein Antivirenscanner kann dies manipulieren und die Sicherheit durch alte, schwache Verfahren schwächen. Beispielsweise das schon damals als unsicher geltende RC4. Aus Sicht der Forscher handeln die Hersteller dabei fahrlässig und fordern dazu auf, HTTPS-Verbindungen nicht mehr aufzubrechen.82

Ein damaliger Firefox-Entwickler beschwert sich, wie Antivirenhersteller ständig die gleichen Sicherheitsprobleme verursachen und dabei wirklich effektiven Schutzmaßnahmen im Wege stehen. Letztendlich muss Mozilla dafür viel Arbeitszeit aufwenden, obwohl diese Fehler nicht von ihnen, sondern durch Antivirensoftware entstanden. Daher riet er schon 2017 zur Deinstallation von AV-Software auf.83

Die Muster, welche Antivirenscanner zur Erkennung von Schadhaften Inhalten verwenden, können ebenfalls fehlerhaft sein. Das mussten 2021 Unternehmenskunden von Sophos XG schmerzlich erfahren: Mittags holte sich der AV neue Muster vom Hersteller, daraufhin funktionierte der Mailversand nicht mehr. Neustarts änderten daran nichts. Erst in der darauffolgenden Nacht löste sich das Problem von alleine – mutmaßlich durch ein weiteres Update der Erkennungsmuster. Auch das ist nur ein Auszug, der zeigt: Konflikte schränken sowohl die Schutzwirkung weiter ein und verursachen zudem Probleme bei der normalen Nutzung des Systems.

Die Folgen: Totalschaden trotz – oder gerade wegen – Antivirenprogrammen

Es ist daher kein Wunder, dass Systeme nicht nur trotz Antivirensoftware erfolgreich angegriffen werden – sondern überhaupt erst dadurch: Das bekannteste Opfer dürfte im Jahre 2020 der Konzern Mitsubishi sein. Sie setzten Antivirensoftware ein, die über einen 0day Exploit angreifbar war – somit existierte kein Update, um diesen Mangel zu beseitigen. Die Angreifer erbeuteten persönliche Daten von tausenden Mitarbeitern sowie Geschäftsgeheimnisse.84

Ein großer dänischer Cloudanbieter verlor jüngst sämtliche Kundendaten, da er sich mit Ransomware infizieren ließ. Auch hier war ausdrücklich Antivirensoftware vorhanden, konnte dem Totalschaden jedoch offensichtlich nichts entgegensetzen.85 Ähnlich sah es beim Kammergericht Berlin aus: McAfee Endpoint Protection konnte der Emotet Ransomware nichts anhaben.86 An der Hochschule Freiburg erkannte der Virenhersteller Emotet ebenfalls erst nach der Infektion. Hier wurde Schlimmeres nur durch Menschen verhindert, weil sich das angeblich per Mail angehängte Dokument (die Schadsoftware) nicht öffnete und man den PC darauf hin sehr schnell vom Netz genommen hatte.87

In kritischen Bereichen wird die Verwendung solcher vermeintlicher Schutzsoftware ohnehin noch gefährlicher. Der Gesundheitssektor ist ebenfalls betroffen: Beim Roten Kreuz Rheinland-Pfalz übernahm Ransomware die gesamte IT, sodass diese heruntergefahren wurde – auch hier „trotz Firewall und aktualisierter Antivirensoftware“, die neuesten Antivirenpattern haben also ebenfalls nichts gebracht.88

Sogar Geldautomaten laufen mit Antivirensoftware. Bei einer Prüfung fiel auf, dass der Virenscanner voller Sicherheitslücken war und somit umgangen werden konnte. Der Angriff war Trivial: Man hängt große Mengen Datenmüll an eine Schadsoftware an. Der Antivirenscanner berechnet eine Prüfsumme, um abzugleichen, ob die Datei als schädlich bekannt ist. Es ist jedoch ein Timeout eingebaut. Benötigt die Berechnung länger als die maximal festgelegte Zeit, wird die Schadsoftware ohne Prüfung einfach gestartet. Alternativ kann man die Prüffunktion auch mit einer speziellen Anfrage an den Treiber abschalten.89

Beim Gewerbeverband St. Gallen wurde nicht nur alles lahm gelegt, sondern zudem Daten gestohlen. Absurde Sofortmaßnahme: Die Sicherheitsstufe im Antivirenprogramm erhöhen. Es war also bereits vorher eines da, das nichts geholfen hat. Mit höherer „Sicherheitsstufe“ (was auch immer das heißen mag) soll das nun plötzlich besser werden?90

Die Uni Gießen war Ende 2020 ebenfalls komplett offline. Auf der Info-Seite erklärte man, dass alle Windows-Laptops mit zwei Virenscannern geprüft werden müssen: Einmal mit der Aktuellen Virenschutzlösung, das Zweite mit einem „spezialisierten Scan“ für den neuen Virentyp, mit dem man erfolgreich angegriffen worden sei. Hierfür habe man einen eigenen Virenscanner entwickelt, beide werden auf tausenden USB-Sticks verteilt. Das spricht schon Bände.91

Man könnte die Liste solcher Beispiele noch erweitern. Selbst der ehemalige Leiter der Sicherheitsabteilung bei Microsoft erklärte 2018 die tiefen Eingriffe in den Kernel durch Antivirensoftware als Sicherheitsrisiko. Jahrelang habe er vergeblich versucht, ihnen zu erklären, dass ihre Hacks problematisch und ähnlich zu denen von Schadsoftware sind. Zu der Zeit waren übrigens 70% der Bluescreens von schlampigen Treibern verursacht, die nicht unterstützte Schnittstellen nutzen – allen voran die Hersteller von Antivirenprogrammen.92

At one point, something like 70% of all Windows system crashes (“blue screens”) were caused by these third party drivers and their unwillingness to use supported APIs to implement their functionality. Antivirus vendors were notorious for using this approach.

Ben Fathi

Die Dunkelziffer ist viel höher

In vielen Fällen erfahren wir die Ursache nicht: Unternehmen sind oft so schweigsam wie möglich über jegliche Sicherheitsvorfälle und veröffentlichen wenig bis keine Details. Auch Mutsubishi hat sich erst einige Monate später dazu entschlossen. Bei Privatpersonen werden schlichtweg kaum Analysen durchgeführt: Das Opfer ist froh, wenn die Schadsoftware weg ist und möchte in aller Regel nicht viel Geld ausgeben, um den Grund zu erfahren. Das BSI Digitalbarometer 2022 spricht jedoch dafür, dass Antivirensoftware auch hier zumindest wenig hilft: 39% waren in den vergangenen 12 Monaten von Internetverbrechen betroffen. 79% davon erlitten einen Schaden. Und das, obwohl mehr als die Hälfte angab, ein „Aktuelles Antivirenprogramm“ als Schutz zu verwenden.93

Nutzen-Risiko-Verhältnis von Antivirenprogrammen

Im Labor mögen die Erkennungsraten inzwischen relativ hoch sein. Dennoch kommt es immer wieder zu erfolgreichen Angriffen, die nicht nur trotz Antivirenscanner möglich waren. Sondern teilweise nur durch ihn. Sie lassen sich leicht austricksen und obwohl das seit weit über 10 Jahren bekannt ist, passiert nichts. Schwere Sicherheitsmängel sind an der Tagesordnung, die teilweise mehrere Versuche benötigen, um korrigiert zu werden. Das kann nicht der Anspruch an eine Schutzlösung sein. Daher überwiegen aus meiner Sicht die Risiken dem möglichen Nutzen deutlich.

Sicherheitsexperten sehen Antivirenprogramme ebenfalls kritisch.94 Sogar Google selbst hinterfragt beim Analysieren einer Sicherheitslücke in ESET, ob wir uns der Abwägung zwischen „Risiko und Nutzen“ bewusst sind. Das ist eine gute Frage, die wir uns stellen sollten. Schlussendlich basiert jede (fundierte) Entscheidung darauf, möglicherweise unbewusst. Jede Kopfschmerztablette beispielsweise besitzt Nebenwirkungen. Wer sie nimmt, hat den Nutzen gegenüber den möglichen Nebenwirkungen höher gewichtet. Eine Versicherung für das ~200 Euro Smartphone werden sich viele wohl eher sparen und sich im Falle eines größeren Defekts gleich ein neues Modell kaufen.

Antivirenprogramme zeigen uns, wie man es nicht machen sollte

Ironischerweise sind Antivirenprogramme ein Mahnmal dafür, wo die Gefahren lauern: In veralteter Software. Viele Angreifer nutzen Schwachstellen, die längst behoben wurden. Statt mit Antivirenscannern die Angriffsfläche noch weiter zu vergrößern, sollten lieber Aktualisierungen für genutzte Software zeitnah eingespielt werden.

Der zweite Feind heißt Komplexität, auch das demonstriert Comodo Antivirus: Sie schafft eine emulierte, virtuelle Umgebung, um Schadsoftware darin zu analysieren. Weil manche Viren das erkennen und sich dort unauffällig verhalten, werden manche Systembefehle an das echte Windows Betriebssystem geleitet, also ohne Isolation. Das macht alles noch umfangreicher und führt zu neuen Schwachstellen, in denen die Schadsoftware bei der Analyse ausbrechen kann. Auch hier muss der Nutzer nichts tun, da der Antivirenscanner den Viren hilft.959697

Aber auch bei der klassischen Muster-Erkennung enthalten die Antivirenprogramme sehr viel versteckte Komplexität: Sie müssen Bibliotheken enthalten, um alle möglichen Dateien öffnen zu können – Schon 2007 waren das „bis zu 3.000 Formate“98. Das führt zu folgendem Problem: Ein Dateiformat oder eine Bibliothek dafür enthält eine Schwachstelle. Ohne Antivirenscanner sind nur Nutzer betroffen, die das Format bzw. die Bibliothek tatsächlich nutzen – etwa ein bestimmtes Office-Programm. Im Virenscanner sind jedoch extrem viele Parser eingebaut. Durch das Virenprogramm ist somit ein Nutzer selbst dann verwundbar, wenn er gar keine Software nutzt, die mit dem betroffenen Format etwas anfangen kann. In diesem Falle kann es ausreichen, eine verseuchte Datei abzuspeichern. Der Virenscanner versucht diese zu scannen und führt damit den Schadcode aus.

Was konkret kann als Privatperson passieren?

Manch einer mag nun denken: Betroffen sind ja überwiegend Unternehmen, Behörden, Vereine – als privater Benutzer ist man sicherlich kein so lukratives Ziel. Falls doch, nutzt man Werkzeuge wie c’t Desinfekt, Malware Bytes und Konsorten, um das System wieder zu bereinigen. Für den schlimmsten Falle hat man die Daten auf externen Festplatten oder anderen Medien gesichert, die nicht permanent mit dem PC verbunden sind. Im Falle eines Totalschadens spielt man diese Sicherung wieder ein.

Das greift jedoch viel zu kurz: Schadsoftware kann Code auf eurem PC ausführen und hat damit die Kontrolle über ein Gerät mit euren persönlichen Daten und Internetzugang. Dies gilt nicht nur für lokale Dateien, sondern alles, worauf euer PC Zugriff hat: Cloud-Konten, Webshops, Fernzugang zum Arbeitgeber und so weiter – hier kann die Schadsoftware in eurem Name agieren, ihr verliert die komplette Kontrolle darüber.

Ein paar Beispiele, wie sich das missbräuchlich einsetzen lässt:

- Sensible Daten von euch weitergeben bzw. veröffentlichen (z.B. Kompromittierende Bilder, ärztliche Diagnosen, Tagebuch, usw).

- Sollten euch Daten von Dritten anvertraut worden sein (Kunden, Familie, …), seid ihr für deren Sicherheit mitverantwortlich.

- Das Vertrauen missbrauchen, welches eure bekannten Kontakte genießen: E-Mail, Soziale Netzwerke, Messenger – beispielsweise gegenüber Freunden oder Familie eine Notsituation vortäuschen und Geld klauen, ihnen Schadsoftware schicken, private Daten von eurem PC.

- Betrügerische Bestellungen auf eure Rechnung tätigen

- Strafbare Inhalte in eurem Name veröffentlichen, etwa: Beleidigung, Leugnung des Holocaust, Ankündigungen von Straftaten (Amoklauf, Terroranschlag, Mord, …)

- Illegale Inhalte auf eurem PC platzieren (Propaganda, urheberrechtlich geschütztes Material, Kinderpornografie, …) und eine (Selbst-) Anzeige bei der Polizei aufgeben

- Identitätsmissbrauch für Betrug

- Betrug über euren Computer begehen: Kreditkartenbetrug, Phishing usw.

- …

In all diesen Fällen habt ihr mindestens mit persönlichen/beruflichen Problemen zu kämpfen. Bei Straftaten wird früher oder später zudem gegen euch ermittelt und es lässt sich beweisen, dass diese Verbrechen von eurem Internetanschluss begangen wurden – denn die Angreifer haben ja euren PC missbraucht. Je nach Schwere der Vorwürfe und Einschätzung der Zuständigen werdet ihr zudem nicht über einen Brief von der Polizei sanft darauf aufmerksam gemacht. Sondern eine ganze Mannschaft an Polizisten stürmen früh morgens eure Wohnung und durchsuchen alles. Bei besonders schweren Taten sogar ein bewaffnetes SWAT-Team. Mindestens sämtliche IT-Geräte werden natürlich als Beweismittel beschlagnahmt: Computer, Laptops, Handys, Tablets, NAS und so weiter, inklusive aller darauf liegenden Daten. Und natürlich möglicher Zufallsfunde, die mit dem Fall gar nichts zutun haben.

Sicherlich kann man versuchen, alle davon überzeugen, dass man diese Taten nicht selbst begangen hat. Je nach Umständen wird vielleicht nur Fahrlässigkeit daraus, eventuell sogar ein Freispruch. Sollte die Schadsoftware ihre Spuren nicht verwischen, stehen die Chancen dafür gut. Aber zu welchem Preis? Ihr seid erst mal dringender Tatverdächtiger für schwere Straftaten, ggf. sogar in Untersuchungshaft. Wie viele Wochen oder Monate dauert es, bis ihr aus der Nummer wieder raus seid? Was passiert so lange mit eurem Leben? Ihr fallt in Ungnade bei Nachbarn, Freunde, Familie, dem Arbeitgeber, verliert ggf. den Job, verdient kein Geld mehr, könnt die Miete nicht mehr bezahlen. Selbst nach einem Freispruch bleibt bei einigen der Verdacht: Wenn morgens ein Großaufgebot alles durchsucht, muss ja irgendwas dran sein.

Aus diesem Grunde gelangen derartige Fälle selten an die Öffentlichkeit. Dennoch gibt es belegte Fälle, in denen genau das schon vor Jahren passiert ist.99 Dafür muss man freilich kein Präsident sein: Feinde genügen schon. Oder eben gewöhnliche Kriminelle, die gar kein Interesse an persönlicher Rache haben. Dafür aber um so mehr an Profit. Mit einem gekaperten, unverdächtigen PC kann man einiges verdienen. Vor allem, wenn sich auch noch Daten darauf befinden, mit denen sich zusätzlich Geld ergaunern lässt – etwa schutzlos gespeicherte Passwörter im Browser oder schlicht gespeicherte Sitzungen aus vorherigen Anmeldungen.

Was sind die besseren Alternativen?

Auch wenn es kein neuer Ratschlag ist, wird es oft vernachlässigt: Software auf dem aktuellen Stand halten und nur einsetzen, sofern sie aktiv mit Updates versorgt wird. Das gilt für Desktop-Systeme eben so wie Smartphones, Server, Router, IoT-Geräte und mindestens alle sonstigen Systeme, die am Internet hängen. Generell nur die Programme installieren, welche tatsächlich benötigt werden, um die Angriffsfläche zu reduzieren.

Wie schützt man sich aber vor unbekannten Schwachstellen (0 day Exploits)? Hierfür gibt es leider in der Tat noch keine perfekte Lösung, was erheblich daran liegt, dass sich Sicherheit v.a. in kommerzieller Software schlichtweg nicht lohnt. Den Kunden etwas von krimineller Energie der hochprofessionellen Angreifer zu erzählen, reicht offensichtlich oft als Ausrede völlig aus und ist viel billiger: Microsoft (sogar mehrfach), Barracuda und Atlassian sind hier nur ein paar bekanntere, aktuellere Beispiele. Mehrere Regierungsorganisationen mussten das am eigenen Leibe erfahren, die bei durch eine schwere Sicherheitslücke in Microsoft Exchange gehackt wurden, die wochenlang offen stand.100

Hier hilft keine weitere Software, die magisch alle Sicherheitsprobleme findet und am besten gleich automatisch lösen soll. Wer die Sicherheit effektiv erhöhen möchte, muss sich anschauen, wie die Softwareanbieter mit Schwachstellen umgehen. Ist dieser katastrophal wie bei den o.g. Kandidaten, muss man daraus Konsequenzen ziehen. In einer 2020 durchgeführten Umfrage gaben mehr als 3/4 der Unternehmen an, Software mit Sicherheitslücken wissentlich (!) produktiv gehen zu lassen. Bei 48% davon ist das sogar die Regel (!!!) – Funktionen zu bringen wird also breitflächig als viel wichtiger erachtet.101 Ihr habt es in der Hand, den Unternehmen mit Erfolg Recht zu geben, oder sie zurück auf den Boden der Tatsachen zu holen.Wo ist ansonsten der Anreiz, etwas zu verbessern, wenn die Kunden weiterhin kaufen und abonnieren? Hier liegt die Ursache begraben: Sicherheitslücken sind einkalkuliert – und keine „Naturkatastrophe“, wie es der Präsident der Uni Gießen als „Laie in IT-Dingen“ formuliert.102

Quellen

- Trend Micro: Antivirus industry lied for 20 years https://www.zdnet.com/article/trend-micro-antivirus-industry-lied-for-20-years/ ↩︎

- BSI Lagebericht 2022 (Umfasst Juni 2021 bis Mai 2022) https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Publikationen/Lageberichte/Lagebericht2022.pdf?__blob=publicationFile&v=8 ↩︎

- Stiftung Warentest zu Antivirenprogrammen (Artikel auf test.de nicht mehr abrufbar) https://web.archive.org/web/20150130043524/https://www.test.de/Antivirenprogramme-Angriff-aus-dem-Internet-4348485-0/ ↩︎

- Symantec: „Antivirensoftware ist tot“ https://www.golem.de/news/symantec-antivirensoftware-ist-tot-1405-106251.html ↩︎

- https://krebsonsecurity.com/2012/06/a-closer-look-recent-email-based-malware-attacks/ ↩︎

- https://www.kuketz-blog.de/antiviren-scanner-mehr-risiko-als-schutz-snakeoil-teil1/ ↩︎

- EDR (Endpoint Detection and Response): Nachfolger der Antiviren-Software kämpfen mit altbekannten Problemen https://www.heise.de/news/EDR-Nachfolger-der-Antiviren-Software-kaempfen-mit-altbekannten-Problemen-7241955.html ↩︎

- Virenscanner: Testlabor analysiert das fehlende Prozent https://www.heise.de/news/Virenscanner-Testlabor-analysiert-das-fehlende-Prozent-2293206.html ↩︎

- Eset Virenscanner: Angreifer kann Root-Rechte erlangen https://www.linux-magazin.de/blogs/insecurity-bulletin/eset-virenscanner-angreifer-kann-root-rechte-erlangen/ ↩︎

- Trend Micro Apex One: Hochriskante Schwachstellen ausgebessert https://www.heise.de/news/Virenschutz-Hochriskante-Sicherheitsluecken-in-Trend-Micros-Apex-One-9180965.html?wt_mc=rss.red.security.security.rdf.beitrag.beitrag ↩︎

- Sicherheitsupdates: Schwachstellen machen Schutzsoftware von Symantec angreifbar https://www.heise.de/news/Sicherheitsupdates-Schwachstellen-machen-Schutzsoftware-von-Symantec-angreifbar-9162943.html?wt_mc=rss.red.security.security.rdf.beitrag.beitrag ↩︎

- Virenschutz: Rechteausweitung durch Schwachstelle in AVG und Avast https://www.heise.de/news/Virenschutz-Rechteausweitung-durch-Schwachstelle-in-AVG-und-Avast-7367529.html ↩︎

- Einige Eset-Produkte könnten Angreifern System-Rechte verschaffen https://www.heise.de/news/Einige-Eset-Produkte-koennten-Angreifern-System-Rechte-verschaffen-6346867.html ↩︎

- Erneut kritische Lücke in Windows Defender & Co https://www.heise.de/news/Erneut-kritische-Luecke-in-Windows-Defender-Co-3756013.html ↩︎

- McAfee Agent könnte als Schlupfloch für Schadcode dienen https://www.heise.de/news/McAfee-Agent-koennte-als-Schlupfloch-fuer-Schadcode-dienen-7193732.html ↩︎

- Chinese Hackers Caught Exploiting Popular Antivirus Products to Target Telecom Sector https://thehackernews.com/2022/05/chinese-hackers-caught-exploiting.html ↩︎

- Sicherheitspatch: Bitdefender Endpoint Security als Einstiegspunkt für Angreifer https://www.heise.de/news/Sicherheitspatch-Bitdefender-Endpoint-Security-als-Einstiegspunkt-fuer-Angreifer-6237552.html ↩︎

- Kritische Sicherheitslücke in Trend Micro ServerProtect remote ausnutzbar https://www.heise.de/news/Kritische-Sicherheitsluecke-in-Trend-Micro-ServerProtect-remote-ausnutzbar-6201982.html ↩︎

- Microsoft fixes Defender zero-day in January 2021 Patch Tuesday https://www.zdnet.com/article/microsoft-fixes-defender-zero-day-in-january-2021-patch-tuesday/ ↩︎

- McAfee Total Protection könnte Angreifer befördern https://www.heise.de/news/McAfee-Total-Protection-koennte-Angreifer-befoerdern-4978645.html ↩︎

- Sicherheitsupdate: Lücke in Trend Micro ServerProtect gefährdet Linux-Systeme https://www.heise.de/news/Sicherheitsupdate-Luecke-in-Trend-Micro-ServerProtect-gefaehrdet-Linux-Systeme-4974321.html ↩︎

- Sicherheitslücken in McAfee Endpoint Security machen Windows angreifbar https://www.heise.de/news/Sicherheitsluecken-in-McAfee-Endpoint-Security-machen-Windows-angreifbar-4970655.html ↩︎

- Antiviren-Software von Trend Micro unter Beschuss https://www.heise.de/news/Jetzt-patchen-Antiviren-Software-von-Trend-Micro-unter-Beschuss-4685096.html ↩︎

- Avast Antivirus JavaScript Interpreter (Läuft mit SYSTEM Rechten unter Windows = Vollzugriff) https://github.com/taviso/avscript ↩︎

- McAfees WebAdvisor für Chrome und Firefox kann Hacker einladen https://www.heise.de/news/McAfees-WebAdvisor-fuer-Chrome-und-Firefox-kann-Hacker-einladen-4667767.html ↩︎

- FSC-2018-2: Remote Code Execution in F-Secure Windows Endpoint Protection Products https://archive.ph/4RvNh ↩︎

- Notfall-Patch für Windows & Co.: Kritische Sicherheitslücke im Virenscanner von Microsoft https://www.heise.de/news/Notfall-Patch-fuer-Windows-Co-Kritische-Sicherheitsluecke-im-Virenscanner-von-Microsoft-3913800.html ↩︎

- Erneut kritische Lücke in Windows Defender & Co https://www.heise.de/news/Erneut-kritische-Luecke-in-Windows-Defender-Co-3756013.html ↩︎

- Virenschutz: Malwarebytes ermöglicht Löschen beliebiger Dateien https://www.heise.de/news/Virenschutz-Malwarebytes-ermoeglicht-Rechteausweitung-7674565.html ↩︎

- Dateien löschbar und Schadcode-Attacken: Updates für Trend-Micro-Schutzsoftware https://www.heise.de/news/Dateien-loeschbar-und-Schadcode-Attacken-Updates-fuer-Trend-Micro-Schutzsoftware-4964691.html ↩︎

- Virenscanner: Schwachstelle von McAfee erleichtert Angreifern das Einnisten https://www.heise.de/news/Virenscanner-Schwachstelle-von-McAfee-erleichtert-Angreifern-das-Einnisten-7235809.html ↩︎

- Trend Micro Anti-Threat Toolkit could be used to run malware on Win PCs https://securityaffairs.co/92818/hacking/trend-micro-anti-threat-toolkit-flaw.html ↩︎

- Trend-Micro-Produkte öffneten triviale Hintertür https://www.heise.de/news/Trend-Micro-Produkte-oeffneten-triviale-Hintertuer-3159436.html ↩︎

- Exploiting Bitdefender Antivirus: RCE from any website https://palant.info/2020/06/22/exploiting-bitdefender-antivirus-rce-from-any-website/ ↩︎

- Schwachstelle im Virenschutz Microsoft-Defender stillschweigend abgedichtet https://www.heise.de/news/Schwachstelle-im-Virenschutz-Microsoft-Defender-stillschweigend-abgedichtet-6444399.html ↩︎

- Terminator gegen Windows: Hacker-Tool schaltet Antiviren-Apps aus https://winfuture.de/news,136567.html ↩︎

- Lücken in Trend Micros Sicherheitssoftware aktiv ausgenutzt https://www.golem.de/news/zero-day-luecken-in-trend-micros-sicherheitssoftware-aktiv-ausgenutzt-2003-147360.html ↩︎

- Bitdefender kämpft mit schweren Sicherheitsproblemen (geht auch auf die zugrunde liegenden Probleme ein, die durch die Komplexität von AVs entstehen) https://www.heise.de/news/Bitdefender-kaemmpft-mit-schweren-Sicherheitsproblemen-4954654.html ↩︎

- Forscher entdeckten zerstörerische Schwachstellen in 28 Antiviren-Programmen https://www.heise.de/news/Forscher-entdeckten-zerstoererische-Schwachstellen-in-28-Antiviren-Programmen-4710337.html ↩︎

- What the CIA thinks of your anti-virus program https://apnews.com/53d65013e05142bc8211dd6f1a6558dd/What-the-CIA-thinks-of-your-anti-virus-program ↩︎

- Kasper-Spy: Kaspersky-Virenschutz gefährdet Privatsphäre der Nutzer https://www.heise.de/news/Kasper-Spy-Kaspersky-Virenschutz-gefaehrdet-Privatsphaere-der-Nutzer-4495127.html ↩︎

- Avast Antivirus verkauft massenhaft Browser-Daten seiner Nutzer https://www.heise.de/news/Avast-Antivirus-verkauft-massenhaft-Browser-Daten-seiner-Nutzer-4646926.html ↩︎

- https://www.kuketz-blog.de/browser-add-ons-wie-antiviren-hersteller-ihre-nutzer-ausspionieren/ ↩︎

- Antiviren-Software als Einfallstor https://www.heise.de/hintergrund/Antiviren-Software-als-Einfallstor-270932.html ↩︎

- Drei Viertel der Admins trauen dem Virenscanner nicht https://www.heise.de/news/Drei-Viertel-der-Admins-trauen-dem-Virenscanner-nicht-755737.html ↩︎

- Die Schlangenöl-Branche https://www.golem.de/news/antivirensoftware-die-schlangenoel-branche-1612-125148.html ↩︎

- BitDefender, GSView und Curl wegen veralteter Kompressionsbibliothek verwundbar https://www.heise.de/news/BitDefender-GSView-und-Curl-wegen-veralteter-Kompressionsbibliothek-verwundbar-Update-187166.html ↩︎

- Schutzlose Wächter – Antiviren-Software als Sicherheitslücke https://www.heise.de/news/Schutzlose-Waechter-Antiviren-Software-als-Sicherheitsluecke-2277782.html ↩︎

- Turning your managed Anti-Virus … into my Botnet ☺ https://web.archive.org/web/20221127054538/https://funoverip.net/wp-content/uploads/2013/12/Turning-your-managed-AV-into-my-botnet_OWASP2013_Nokin-Jerome_v1.1.pdf ↩︎

- Kann Ihr Smart TV einen Virus haben? So scannen und entfernen Sie es https://windows.atsit.in/de/8144/ ↩︎

- Jüngster Datenverlust der NSA: Kaspersky räumt „Beteiligung“ ein https://web.archive.org/web/20250117074734/https://www.zdnet.de/88316747/juengster-datenverlust-der-nsa-kaspersky-raeumt-beteiligung-ein/ ↩︎

- TrendMicro Employee Sold Customer Info to Tech Support Scammers https://www.bleepingcomputer.com/news/security/trendmicro-employee-sold-customer-info-to-tech-support-scammers/ ↩︎

- Harvesting Cb Response Data Leaks for fun and profit https://www.directdefense.com/harvesting-cb-response-data-leaks-fun-profit/ ↩︎

- Can FireEye up the cyber security ante through Microsoft partnership? https://www.arnnet.com.au/article/610583/can-fireeye-change-cyber-security-stakes-through-microsoft-partnership/ ↩︎

- Hackers Breach Avast Antivirus Network Through Insecure VPN Profile https://www.bleepingcomputer.com/news/security/hackers-breach-avast-antivirus-network-through-insecure-vpn-profile/ ↩︎

- Daten über die Antiviren-Cloud herausschmuggeln https://www.golem.de/news/sandbox-leak-daten-ueber-die-antiviren-cloud-herausschmuggeln-1707-129188.html ↩︎

- VirusTotal: Virenscanner als Casting-Jury https://www.heise.de/meinung/VirusTotal-Virenscanner-als-Casting-Jury-8431464.html ↩︎

- Virustotal: Einbrecher führen eigenen Code auf Googles Servern aus https://www.heise.de/news/Einbrecher-fuehren-eigenen-Code-auf-Googles-Virustotal-Servern-aus-7065048.html ↩︎

- Virustotal: Nutzerdaten von Googles Analysedienst im Netz gelandet https://www.heise.de/news/Datenleck-bei-Googles-Analysedienst-Virustotal-9218040.html ↩︎

- Virenscan-Dienste: Vertrauliche Nutzer-Dokumente öffentlich abrufbar https://www.heise.de/hintergrund/Virenscan-Dienste-Vertrauliche-Nutzer-Dokumente-oeffentlich-abrufbar-6678047.html ↩︎

- https://twitter.com/Dolphin_Emu/status/1184971556264374272 ↩︎

- Viel Lärm um nichts Fehlalarme von Antivirus-Software korrigieren https://www.heise.de/select/ct/2023/9/2307617422466145316 ↩︎

- Virenscanner infiziert Systeme mit Sality-Virus https://www.heise.de/news/Virenscanner-infiziert-Systeme-mit-Sality-Virus-3237654.html ↩︎

- https://github.com/golang/go/issues/55042 ↩︎

- https://www.reddit.com/r/golang/comments/y24was/an_article_about_go_hello_world_builds_mistakenly/ ↩︎

- AV-Software: Malwarebytes repariert fehlerhafte Updates https://www.heise.de/news/AV-Software-Malwarebytes-repariert-fehlerhafte-Updates-3954330.html ↩︎

- Splashtop Streamer v3.5.6.0 erzeugt hohe CPU- und IO-Last durch Antivirus-Software https://www.borncity.com/blog/2023/06/04/splashtop-streamer-v3-5-6-0-erzeugt-hohe-cpu-und-io-last-durch-antivirus-software/ ↩︎

- Du kommst hier nicht rein: Adobes PDF-Tools blockieren Virenschutz https://www.heise.de/news/Du-kommst-hier-nicht-rein-Adobes-PDF-Tools-blockiert-Antivirenschutz-7147804.html ↩︎

- Symantec Antivirus bringt Google Chrome 78 zum Absturz https://www.borncity.com/blog/2019/10/24/symantec-antivirus-bringt-google-chrome-78-zum-absturz/ ↩︎

- Google Chrome fixes antivirus ‚file locking‘ bug on Windows 10 https://www.bleepingcomputer.com/news/security/google-chrome-fixes-antivirus-file-locking-bug-on-windows-10/ ↩︎

- Antivirus-Software beschädigt Passwortspeicher im Firefox https://www.golem.de/news/avg-antivirus-software-beschaedigt-passwortspeicher-im-firefox-1906-141930.html ↩︎

- Virenwächter Webroot: Probleme durch fehlerhafte Signaturen https://www.heise.de/news/Virenwaechter-Webroot-Probleme-durch-fehlerhafte-Signaturen-3693480.html ↩︎

- Fehlalarm: Eset hält das Internet für infiziert https://www.heise.de/news/Fehlalarm-Eset-haelt-das-Internet-fuer-infiziert-3120189.html ↩︎

- Avast verdächtigt Windows-Bibliotheken als Trojaner https://www.heise.de/news/Avast-verdaechtigt-Windows-Bibliotheken-als-Trojaner-2638093.html ↩︎

- Achtung: Panda-Virenscanner zerschießt Windows, nicht Neustarten! https://www.heise.de/news/Achtung-Panda-Virenscanner-zerschiesst-Windows-nicht-Neustarten-2573233.html ↩︎

- Antiviren-Software AVG hielt Systemdatei für Trojaner https://www.heise.de/news/Antiviren-Software-AVG-hielt-Systemdatei-fuer-Trojaner-1822950.html ↩︎

- Signaturfehler: Avira für Exchange fraß Mails https://www.heise.de/news/Signaturfehler-Avira-fuer-Exchange-frass-Mails-1440809.html ↩︎

- Norton beherrschte das SHA-2 Hashverfahren nicht. Microsoft nutzt das für ihre Windows-Updates. Da Norton dies blockiert bzw. die Updates beim Installieren abwürgt, kann das die Windows-Installation zerschießen. Man bekommt also entweder (Sicherheits-) Updates von Windows nicht und gefährdet damit durch Norton das System. Oder das Betriebssystem geht kaputt. https://support.microsoft.com/en-us/topic/august-13-2019-kb4512486-security-only-update-edc65e57-eb7f-546b-7657-8dc5f13c5daf ↩︎

- Problem-Updates zum Windows Patchday: Antiviren-Hersteller bessern nach https://www.heise.de/news/Problem-Updates-zum-Windows-Patchday-Antiviren-Hersteller-bessern-nach-4408367.html ↩︎

- Windows Meltdown-Spectre patches: If you haven’t got them, blame your antivirus https://www.zdnet.com/article/windows-meltdown-spectre-patches-if-you-havent-got-them-blame-your-antivirus/ ↩︎

- Kaspersky torpediert SSL-Zertifikatsprüfung https://www.heise.de/news/Kaspersky-torpediert-SSL-Zertifikatspruefung-3587871.html ↩︎

- Sicherheitsforscher an AV-Hersteller: „Finger weg von HTTPS“ https://www.heise.de/news/Sicherheitsforscher-an-AV-Hersteller-Finger-weg-von-HTTPS-3620159.html ↩︎

- Ex-Firefox-Entwickler rät zur De-Installation von AV-Software https://www.heise.de/hintergrund/Ex-Firefox-Entwickler-raet-zur-De-Installation-von-AV-Software-3609009.html ↩︎

- Data Breach at Mitsubishi Electric Caused by Zero-Day Vulnerability in Antivirus Software https://www.cpomagazine.com/cyber-security/data-breach-at-mitsubishi-electric-caused-by-zero-day-vulnerability-in-antivirus-software/ ↩︎

- Hosting firm says it lost all customer data after ransomware attack https://www.bleepingcomputer.com/news/security/hosting-firm-says-it-lost-all-customer-data-after-ransomware-attack/ ↩︎

- Emotet: IT-Totalschaden beim Kammergericht Berlin https://www.heise.de/news/Emotet-IT-Totalschaden-beim-Kammergericht-Berlin-4646568.html ↩︎

- Shutdown der IT-Infrastruktur: Malware befällt Katholische Hochschule Freiburg https://www.heise.de/news/Shutdown-der-IT-Infrastruktur-Malware-befaellt-Katholische-Hochschule-Freiburg-4620194.html ↩︎

- Hackerangriff auf DRK-Einrichtungen in Rheinland-Pfalz https://www.wormser-zeitung.de/lokales/rheinhessen/hackerangriff-auf-drk-einrichtungen-in-rheinland-pfalz_20286153 ↩︎

- No big deal. You can defeat Kaspersky’s ATM antivirus with a really fat executable https://www.theregister.com/2017/07/13/kaspersky_lab_atm_security_vuln/ ↩︎

- St. Galler Gewerbeverband zieht Lehren aus dem Hack https://www.netzwoche.ch/news/2019-06-25/st-galler-gewerbeverband-gehackt ↩︎

- #JLUoffline: Aktuelle Informationen zu den Folgen des Cyber-Angriffs auf die JLU https://www.uni-giessen.de/de/jluoffline/index ↩︎

- What Really Happened with Vista: An Insider’s Retrospective https://benbob.medium.com/what-really-happened-with-vista-an-insiders-retrospective-f713ee77c239 ↩︎

- Cybersicherheit: 27 Prozent der Bürger nutzen alte Apps ohne Update-Option https://www.heise.de/news/Cybersicherheit-27-Prozent-der-Buerger-nutzen-alte-Apps-ohne-Update-Option-7338606.html ↩︎

- https://www.kuketz-blog.de/antiviren-scanner-nur-ein-sicherheitsgefuehl-snakeoil-teil2/ ↩︎

- Komplexe Parser mit wenig Schutz https://www.golem.de/news/antivirensoftware-die-schlangenoel-branche-1612-125148-2.html ↩︎

- Issue 769: Comodo: Comodo Antivirus Forwards Emulated API calls to the Real API during scans https://bugs.chromium.org/p/project-zero/issues/detail?id=769 ↩︎

- Hoaxcalls Botnet Exploits Symantec Secure Web Gateways https://vulners.com/threatpost/THREATPOST:6A1329627DFBA3501BA187A580E968D5 ↩︎

- Virenscanner öffnen Hackern die Türen https://www.computerwoche.de/a/virenscanner-oeffnen-hackern-die-tueren,1848636 ↩︎

- Hacker laden Kinderpornos auf Computer des tschechischen Präsidenten https://www.heise.de/news/Hacker-laden-Kinderpornos-auf-Computer-des-tschechischen-Praesidenten-3665133.html ↩︎

- Microsoft fixes Outlook zero-day used by Russian hackers since April 2022 https://www.bleepingcomputer.com/news/microsoft/microsoft-fixes-outlook-zero-day-used-by-russian-hackers-since-april-2022/ ↩︎

- Unsicherer Code ist die Regel, nicht die Ausnahme https://www.heise.de/news/Unsicherer-Code-ist-die-Regel-nicht-die-Ausnahme-4865594.html ↩︎

- Gießen ist off https://www.zeit.de/campus/2019-12/cyberangriff-giessen-justus-liebig-universitaet-internet-offline ↩︎

Weiterführende Informationen

- 2012 begutachtet die Stiftung Warentest Antivirenprogramme kritisch https://www.test.de/Antivirenprogramme-Angriff-aus-dem-Internet-4348485-0/ Nachtrag: Inzwischen leitet der Artikel auf einen neuen Test von 2025, bei dem die kritische Betrachtung nachgelassen hat. Die Zusammenfassung der Testergebnisse ist in anderen Medien verfügbar, beispielsweise diesem Artikel: https://winfuture.de/news,68898.html

- 2023 bewertete sie die Programme als „Unverzichtbaren Schutz für Ihren Rechner“ – ohne dabei auf die zahlreichen Sicherheitsschwachstellen einzugehen und diese angemessen im Testergebnis zu berücksichtigen. https://www.test.de/Antivirenprogramme-im-Test-4993310-0/

- Eine 2015 durchgeführte Umfrage von Google zeigt: Sicherheitsexperten setzen nicht auf Antivirensoftware, sondern Updates, einzigartige & starke Passwörter, 2-Faktor Authentifizierung und Passwortmanager. Bei den Laien dagegen steht die Nutzung von Antivirenprogrammen auf Platz 1: https://security.googleblog.com/2015/07/new-research-comparing-how-security.html

- Ransomware missbraucht die Anti-Cheat Komponente eines Spiels, um Antivirenprogramme auszuschalten https://www.trendmicro.com/en_us/research/22/h/ransomware-actor-abuses-genshin-impact-anti-cheat-driver-to-kill-antivirus.html

- Das BSI empfiehlt nach wie vor Antivirenprogramme für Windows & MacOS, geht jedoch nicht auf die damit einhergehenden Gefahren ein: https://www.bsi.bund.de/DE/Themen/Verbraucherinnen-und-Verbraucher/Informationen-und-Empfehlungen/Cyber-Sicherheitsempfehlungen/Virenschutz-Firewall/Virenschutzprogramme/virenschutzprogramme_node.html