CSS und JavaScript haben sich durchgesetzt, um moderne und ansprechende Internetseiten oder gar Webanwendungen zu entwickeln. Auch deren Umfang ist dadurch gestiegen: Oft wird auf Frameworks wie jQuery oder Bootstrap aufgebaut. Dazu kommen dann noch ein paar zusätzliche Plugins und je nach Umfang und Anspruch hat man schnell 10 einzelne CSS-Dateien und eben so viele …

Autor: DMW007

Egal ob Hardwareschaden oder Experimentierfreude: Es gibt genügend Gründe, weshalb das installierte Windows nicht mehr nutzbar ist und neu installiert werden sollte oder sogar muss. Besonders wenn eine größere Anzahl an Programmen oder gar noch Treiber installiert und eingerichtet werden müssen, gestaltet sich dieser Prozess zeitaufwändig. Mit einem Systemabbild rechtzeitig vorbeugen Die naheliegendste Lösung für …

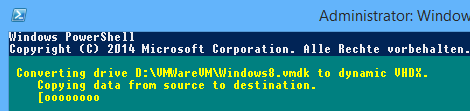

Es gibt viele Gründe, warum man einen virtuellen Computer von VMWare Workstation zu Hyper-V umziehen möchte. Hyper-V ist seit einiger Zeit konkurrenzfähig und kostenfrei erhältlich bzw. bereits in den Server-Lizenzen ab Standard enthalten. In den Desktop-Editionen immerhin ab Professional. Möglicherweise möchte man die andere Virtualisierungssoftware einfach mal mit einem bestehenden virtuellen System ausprobieren. Leider beschränken …

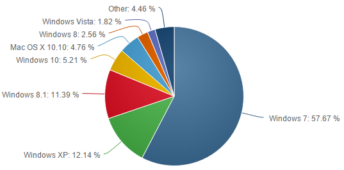

Verbreitung der Windows-Versionen im August 2015 (Quelle: Netmarketshare)

Verbreitung der Windows-Versionen im August 2015 (Quelle: Netmarketshare) Das neue Microsoft-Betriebssystem Windows 10 wurde vor 1 1/2 Monaten veröffentlicht. Ein guter Zeitpunkt, um einen Blick auf die Verbreitung zu werfen. Außerdem wurden durchaus dubiose Methoden bekannt, mit denen das Unternehmen wohl versucht, die Marktanteile des neuen Windows zu steigern. Gut 5 Prozent nutzen Windows 10 Im August diesen Jahres haben knapp über 5 Prozent aller …

Der Online-Versandriese eBay möchte aufholen: Im Rahmen von eBay Plus sollen Käufer gegen eine Jahresgebühr von 19,90 Euro verschiedene Vorteile erhalten. Darunter beispielsweise der kostenlose Versand aller Plus-Artikel. Alle bis 14 Uhr bestellten Produkte sollen am gleichen Tag verschickt werden. Außerdem ist ein Rückgaberecht von 30 Tagen vorgesehen. Für den Start werden diese Konditionen bei …

Ein neues Betriebssystem wie etwa Windows 10 oder Linux zu testen schreckt viele Anwender ab: Es kann einiges an Arbeit verursachen und man muss diverse Dinge beachten. Dazu stellt sich die Frage: Wie werde ich das System wieder los, sollte es mir nicht gefallen? Außerdem kann das auch ganz schön umständlich sein – Etwa wenn man in …

Einführung in IPv4 und IPv6 IPv4 und IPv6 sind zwei Begriffe, mit denen der durchschnittliche Internetnutzer eher wenig anfangen kann – im besten Falle hat man sie irgendwo schon einmal gehört oder gelesen, aber kaum jemand kann sich etwas darunter vorstellen. Viele wissen daher auch nicht, dass sie für das Internet von essenzieller Bedeutung sind: Dank IPv4 …

Es gibt verschiedene Gründe für eine Portweiterleitung. Als Beispiel sei der Betrieb eines NAS oder kleinen Homeservers genannt, etwa in Form eines Raspberry Pi. Dies ist auf Dauer nicht nur günstiger als Cloud-Speicherdienste, sondern auch deutlich sicherer: Man hat die volle Kontrolle über seine Daten, da sie sich in den eigenen vier Wänden befinden – ohne dabei …

Bild von PublicDomainPictures auf Pixabay

Bild von PublicDomainPictures auf Pixabay Die Zeiten, in denen es eine einzige SIM-Karte für alle Handys gab, sind vorbei: Mittlerweile existieren vier Formate, von denen aktuell drei Stück verbreitet sind und aktiv genutzt werden. Folgender Artikel soll einen Überblick über die verschiedenen Karten, deren Einsatz sowie Komptabilität zueinander. Bild von PublicDomainPictures auf Pixabay. Evolution der SIM-Karten Um immer kompaktere Geräte …

Zum Einsatz komm die Freeware MediaPurge. Um sich keine Adware einzufangen wie immer bei Chip nicht auf den blauen Download-Button klicken, sondern darunter auf den Text Manuelle installation. Anschließend starten wir das Tool und sehen den Funktions-Assistenten: Die Oberfläche wirkt etwas altbacken und reagiert an einer Stelle etwas eigenwillig, aber das soll uns nicht stören. Seinen Zweck erfüllt …